Tag: Windows 安全

微軟已經修補了一個被朝鮮黑客利用的關鍵零日漏洞

微軟已經修補了一個關鍵的零日漏洞,朝鮮黑客正利用這個漏洞以惡意軟件為目標對安全研究人員進行攻擊。 1月份,Google和微軟的文章曝光了這些0day攻擊。兩篇文章都說,受朝鮮政府支持的黑客花了數周時間與安全研究人員發展工作關系。為了贏得研究人員的信任,黑客創建了一個研究Blog網誌和Twitter角色,他們與研究人員聯系,詢問他們是否願意就某個項目進行合作。

最終,假的Twitter資料要求研究人員使用Internet Explorer打開一個網頁。那些上鈎的人會發現,他們打了完整修正檔的Windows 10機器被安裝了一個惡意服務和一個記憶體後門,該後門聯系了一個黑客控制的服務器。

微軟在周二修補了該漏洞,其編號為CVE-2021-26411, 該安全漏洞被評為危急,只需要低復雜度的攻擊代碼即可利用。Google表示,聯系研究人員的人為朝鮮政府工作。微軟表示,他們是Zinc的一部分,Zinc是微軟對一個威脅組織的稱呼,而這個威脅組織更出名的名稱是Lazarus。在過去的十年中,Lazarus已經從一個零散的黑客團體轉變為一個強大的威脅行為者。

據報道,聯合國2019年的一份報告估計,Lazarus和相關團體為該國的大規模殺傷性武器項目創造了20億美元。Lazarus還與關閉全球電腦的Wannacry蠕蟲、無文件的Mac惡意軟件、針對ATM的惡意軟件以及針對叛逃者的惡意Google Play應用有關。

除了使用利用IE的水洞攻擊,針對研究人員的Lazarus黑客還向目標發送了一個Visual Studio項目,據稱其中包含驗證漏洞的源代碼。項目里面藏着定製的惡意軟件,可以聯系攻擊者的控制服務器。

雖然微軟將CVE-2021-26411描述為 "Internet Explorer記憶體破壞漏洞",但周一的公告稱,該漏洞也會影響Edge,這是微軟從頭開始打造的瀏覽器,比IE安全得多,但沒有報告稱漏洞已經主動針對該瀏覽器的用戶。

該修正檔作為微軟周二更新的一部分。微軟總共發布了89個修正檔。除了IE漏洞外,Win32k組件中的一個單獨的升級權限漏洞也在被主動利用中。修正檔將在未來一兩天內自動安裝。想要立即更新的用戶應該進入開始>設置(齒輪圖標)>更新與安全>Windows更新安裝這些安全修正檔。

來源:cnBeta

Google零號項目披露了Windows中嚴重安全漏洞

Google "零號項目 "專門用來發現該公司自己軟件以及其他公司軟件中的漏洞,並私下向供應商報告,在公開披露前給它們90天時間進行修復。根據所需修復的復雜程度,它有時還會以寬限期的形式提供額外的天數。在過去幾年中,在廠商無法及時修補後,Google "零號項目 "安全團隊已經披露了多個安全漏洞,包括高通Adreno

GPU驅動、微軟Windows、蘋果macOS等當中存在的漏洞。現在,它公開披露了Windows中的一個安全漏洞,如果被人利用,會導致權限提升。 ...

今年最嚴重Windows漏洞之一:有黑客利用Zerologon植入服務器後門

安全研究人員本周五發布警告稱,2020 年最嚴重的 Windows 漏洞之一目前正被黑客廣泛利用,從而對網絡中那些存儲用戶憑證和管理員賬號的服務器植入後門。該漏洞名為「Zerologon」,能讓攻擊者訪問活動目錄,以管理員身份創建、刪除和管理網絡賬號。 ...

黑客利用Windows驅動程序漏洞關閉防病毒軟件

安全公司Sophos警告說,新的勒索軟件攻擊使用了易受攻擊的技嘉驅動程序,試圖闖入Windows系統,然後禁用正在運行的安全軟件。該攻擊基於2018年在技嘉驅動程序中發現的安全漏洞,該安全漏洞在CVE-2018-19320中有詳細說明。

該驅動程序在技嘉確認該錯誤後已被廢棄,它允許惡意攻擊者利用此漏洞來嘗試訪問設備並部署第二個驅動程序,目的是殺死系統當中的殺毒產品。Sophos表示,第二個驅動程序會不遺餘力地殺死屬於端點安全產品的進程和文件,繞過篡改保護,使勒索軟件能夠在不受干擾的情況下進行攻擊。這是安全研究人員第一次觀察到勒索軟件運送一個微軟聯合簽名的第三方驅動程序來修補記憶體中的Windows內核,以加載自己未簽名的惡意驅動程序,並從內核空間中刪除安全應用程序

這次黑客使用的勒索軟件稱為RobbinHood,它要求受害者付款以解鎖其文件。贖金記錄上寫着,如果他們不付款,價格每天就會增加1萬美元。利用技嘉gdrv.sys驅動程序的可執行文件稱為Steel.exe,它提取Windows temp文件夾中名為ROBNR.exe的文件,該文件依次提取兩個不同的驅動程序,一個由Gigabyte開發(易受攻擊),另一個用於禁用受損設備上的防病毒軟件。一旦該漏洞被利用,Windows驅動程序簽名強制將被禁用,從而允許啟動惡意驅動程序。

Sophos表示,除了在勒索軟件攻擊中保持安全的常用做法外,沒有什麼可以幫助用戶阻止該漏洞被黑客利用。

來源:cnBeta

偽裝為WAV的惡意軟件在受害設備上挖礦 但其bug導致BSOD

Guardicore的安全研究人員揭示了一種復雜的惡意軟件攻擊,該攻擊成功地破壞了屬於醫療技術行業中型公司的800多種設備。惡意軟件偽裝成WAV文件,並包含一個Monero挖礦軟件,它利用臭名昭著的EternalBlue漏洞來危害網絡中的設備。

這款惡意軟件唯一的bug,是最終導致受感染的電腦藍屏死亡(BSOD),並且顯示相關錯誤代碼,最終引起受害者懷疑,並引發對事件的深入調查。

研究人員表示,BSOD於10月14日首次發現,當時發生致命崩潰的機器正在嘗試執行長命令行(實際上是基於base-64編碼的PowerShell腳本)。對腳本進行解碼後,研究人員獲得了可讀的Powershell腳本,該腳本用於部署惡意軟件。該腳本首先檢查系統架構(基於指針大小)。然後,它讀取存儲在上述注冊表子項中的值,並使用Windows API函數WriteProcessMemory將該值加載到記憶體中。研究人員指出,惡意軟件負載通過獲取和調用函數指針委託來執行。

該惡意軟件嘗試使用基於EternalBlue的漏洞傳播到網絡中的其他設備,該漏洞與WannaCry於2017年使用的漏洞相同,感染了全球數千台電腦。在對惡意軟件進行反向工程之後,研究人員發現該惡意軟件實際上隱藏了偽裝成WAV文件的Monero挖礦模塊,使用CryptonightR算法來挖掘Monero虛擬貨幣。此外,該惡意軟件利用隱寫術並將其惡意模塊隱藏在外觀清晰的WAV文件中。」

研究人員發現,完全刪除惡意軟件(包括終止惡意進程)阻止了在受害設備上發生BSOD。

來源:cnBeta

卡巴斯基發現安全漏洞 為黑客提供簽名代碼執行

安全研究公司SafeBreach在卡巴斯基安全連接軟件中發現的一個安全問題,它本身被捆綁到一系列其他卡巴斯基安全產品中,允許惡意攻擊者在更復雜的攻擊情況下獲得簽名代碼執行,甚至規避防禦。

編號為CVE-2019-15689的安全公告詳細介紹了該漏洞,該漏洞使黑客能夠通過作為NT權限/系統啟動的簽名版本運行未簽名的可執行文件,技術上為在受攻擊設備上進一步惡意活動打開了大門。

SafeBreak解釋說,卡巴斯基安全連接捆綁到卡巴斯基殺毒軟件、卡巴斯基互聯網安全軟件、卡巴斯基Total Security軟件和其他軟件中,使用的服務具有系統權限,並且可執行文件由「 AO Kaspersly Lab」簽名。如果攻擊者找到了在此過程中執行代碼的方法,則可以將其用作應用程序白名單繞過安全產品。

而且由於該服務是在引導時運行的,這意味着潛在的攻擊者甚至可以在每次系統啟動時獲得持久性,來運行惡意有效負載。深入分析發現,卡巴斯基的服務試圖加載一系列dll,其中一些dll丟失了,而且由於安全軟件不使用簽名驗證,很容易將未簽名的可執行文件偽裝成已簽名的可執行文件。此外,Kaspersky服務不使用安全DLL加載,這意味着它只使用DLL的文件名,而不是絕對路徑。該錯誤已於2019年7月報告給卡巴斯基,SafeBreak於11月21日發布了CVE-2019-15689安全公告。

來源:cnBeta

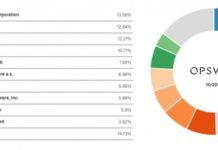

網絡安全公司OPSWAT統計出最受歡迎的Windows防病毒產品

網絡安全公司OPSWAT進行的一項新研究表明,如今,賽門鐵克公司,ESET和邁克菲開發的防病毒產品已成為大多數Windows用戶的首選。OPSWAT數據顯示,賽門鐵克以13.56%的市場份額位居Windows反惡意軟件市場之首,其中Symantec Endpoint Protection份額占10.75%。

ESET以12.84%位居第二,其中,ESET Endpoint Antivirus和ESET Endpoint Security市場份額分別是4.53%和3.7%。排在第三位的McAfee占有12.21%的份額,這要歸功於McAfee Endpoint Security,該產品目前在安裝了McAfee軟件的設備上占比9.61%。Bitdefender,卡巴斯基和Avast份額位居第四到第六位,分別為10.77%,7.66%和6.98%。

OPSWAT給出的市場份圖表中未包含Windows Defender,因為OPSWAT認為其產品不能准確代表用戶的選擇,因為它們已預先安裝在許多Windows系統上並且無法刪除。另一方面,雖然Windows Defender不在OPSWAT這次研究之列,但最近的防病毒測試表明,微軟安全產品至少與第三方替代產品一樣有效。

Windows Defender已成為功能齊全的防病毒產品,它具有高級功能,例如實時掃描,雲分析和勒索軟件防護,已預裝在Windows 10上,因此默認情況下可以保護所有設備。在最新的Windows 10版本中,Windows Defender已演變為Windows安全中心,可提更高級控制和訪問功能,其中包括父母工具和其他功能,這些功能可以保護Windows 10設備免受大多數威脅侵害。

來源:cnBeta

德國網絡安全局警告卡巴斯基殺毒軟件存在安全缺陷

德國網絡安全機構BSI就卡巴斯基殺毒軟件的安全漏洞發出警告,建議用戶盡快安裝最新修正檔。雖然該建議不包括基於該缺陷可能網絡攻擊的任何詳細信息,但BSI警告說,黑客只需向其目標發送包含特製文件的惡意電子郵件,在某些情況下,甚至不需要打開該文件。

BSI警告的安全漏洞編號為CVE-2019-8285中,事實上是卡巴斯基上個月修復的。這個問題允許在易受攻擊的電腦上遠程執行任意代碼,卡巴斯基說,只有4月4日之前發布的帶有防病毒數據庫的系統才會受到影響。

目前漏洞修正檔已經通過卡巴斯基產品的內置更新系統發布,因此如果啟用自動更新,用戶設備應該是安全的。卡巴斯基在5月8日發布的一份咨詢報告當中表示:「Kaspersky實驗室在其產品中修復了一個安全問題CVE-2019-8285,可能允許第三方以系統權限遠程執行用戶PC上的任意代碼。安全修復程序於2019年4月4日通過產品更新部署到卡巴斯基實驗室客戶端。」

卡巴斯基表示,從技術上講,所有帶有防病毒數據庫的卡巴斯基產品都會受到該漏洞的影響。該漏洞與操作系統版本無關,因此所有Windows版本都會受到影響。此問題被歸類為基於堆的緩沖區溢出漏洞。 JS文件掃描期間的記憶體損壞可能導致在用戶電腦上執行任意代碼。

來源:cnBeta