微軟已經修補了一個關鍵的零日漏洞,朝鮮黑客正利用這個漏洞以惡意軟件為目標對安全研究人員進行攻擊。

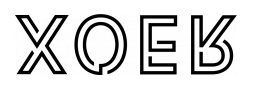

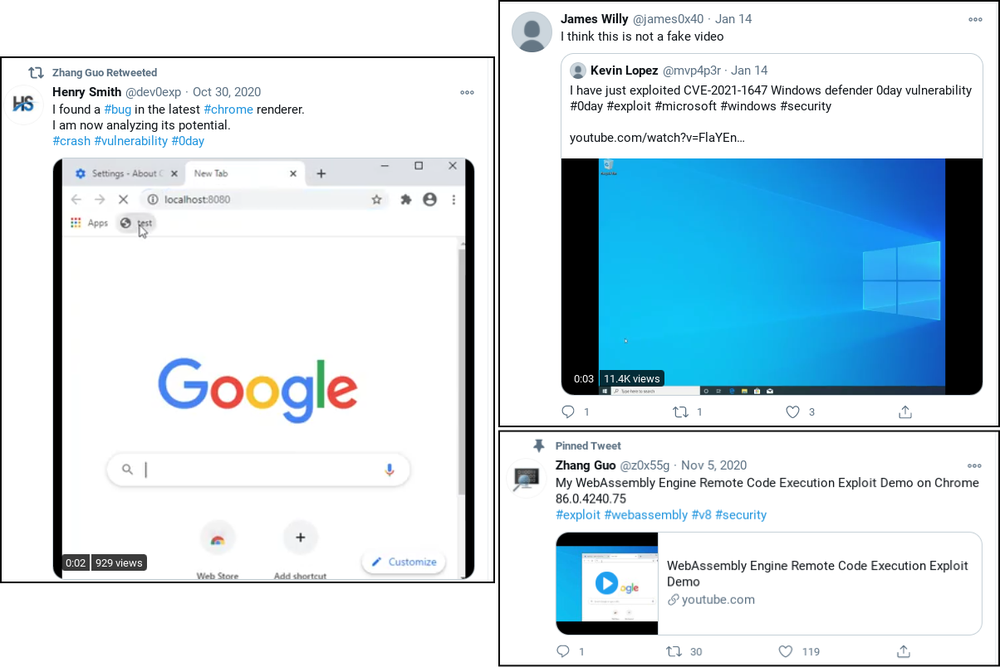

1月份,Google和微軟的文章曝光了這些0day攻擊。兩篇文章都說,受朝鮮政府支持的黑客花了數周時間與安全研究人員發展工作關系。為了贏得研究人員的信任,黑客創建了一個研究Blog網誌和Twitter角色,他們與研究人員聯系,詢問他們是否願意就某個項目進行合作。

最終,假的Twitter資料要求研究人員使用Internet Explorer打開一個網頁。那些上鈎的人會發現,他們打了完整修正檔的Windows 10機器被安裝了一個惡意服務和一個記憶體後門,該後門聯系了一個黑客控制的服務器。

微軟在周二修補了該漏洞,其編號為CVE-2021-26411, 該安全漏洞被評為危急,只需要低復雜度的攻擊代碼即可利用。Google表示,聯系研究人員的人為朝鮮政府工作。微軟表示,他們是Zinc的一部分,Zinc是微軟對一個威脅組織的稱呼,而這個威脅組織更出名的名稱是Lazarus。在過去的十年中,Lazarus已經從一個零散的黑客團體轉變為一個強大的威脅行為者。

據報道,聯合國2019年的一份報告估計,Lazarus和相關團體為該國的大規模殺傷性武器項目創造了20億美元。Lazarus還與關閉全球電腦的Wannacry蠕蟲、無文件的Mac惡意軟件、針對ATM的惡意軟件以及針對叛逃者的惡意Google Play應用有關。

除了使用利用IE的水洞攻擊,針對研究人員的Lazarus黑客還向目標發送了一個Visual Studio項目,據稱其中包含驗證漏洞的源代碼。項目里面藏着定製的惡意軟件,可以聯系攻擊者的控制服務器。

雖然微軟將CVE-2021-26411描述為 “Internet Explorer記憶體破壞漏洞”,但周一的公告稱,該漏洞也會影響Edge,這是微軟從頭開始打造的瀏覽器,比IE安全得多,但沒有報告稱漏洞已經主動針對該瀏覽器的用戶。

該修正檔作為微軟周二更新的一部分。微軟總共發布了89個修正檔。除了IE漏洞外,Win32k組件中的一個單獨的升級權限漏洞也在被主動利用中。修正檔將在未來一兩天內自動安裝。想要立即更新的用戶應該進入開始>設置(齒輪圖標)>更新與安全>Windows更新安裝這些安全修正檔。

來源:cnBeta