來自韓國仁荷大學(Inha University)、大邱慶北科技學院(DGIST)、中佛羅里達大學(UCF)、以及梨花女子大學(EWU)網絡安全系的一支研究團隊,剛剛介紹了一套應對勒索軟體攻擊的 SSD 數據檢測與恢復方法。據說這套名為「SSD-Insider」的方案可實現幾乎 100% 的准確性,且已通過現實世界中勒索軟體的測試考驗。

研究配圖(來自:UCF | PDF)

據悉,SSD-Insider 的工作原理,是識別 SSD 活動中某些已知可辨別的勒索軟體行為模式。

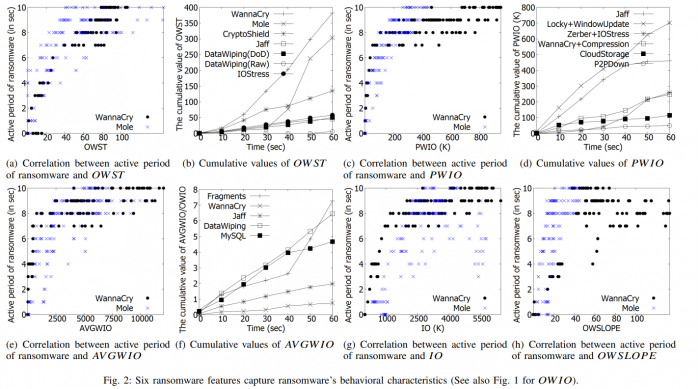

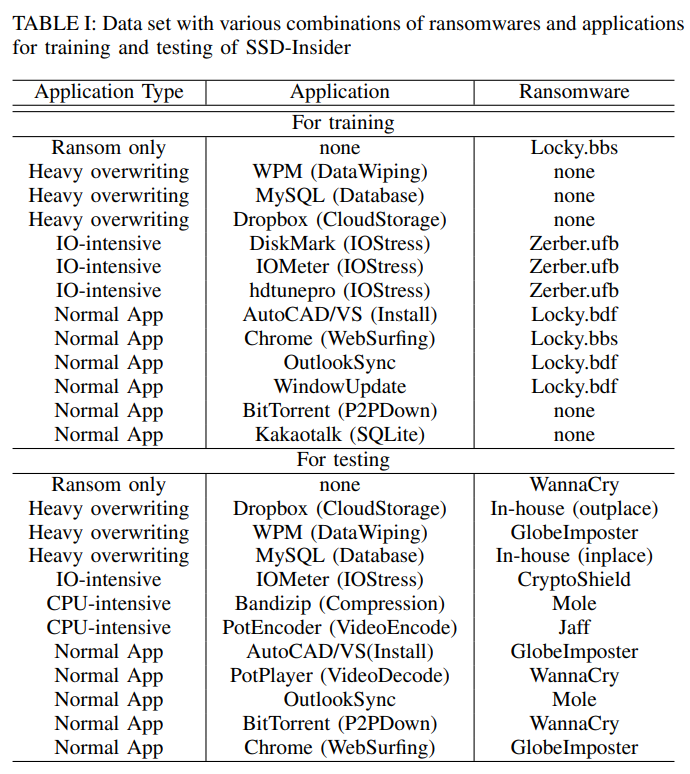

為了僅通過 IO 請求標頭的分布來識別勒索軟體活動,研究團隊留意到 WannaCry、Mole 和 CryptoShield 等勒索軟體,都具有相當獨特的覆蓋行為。

仁荷大學研究員 DaeHun Nyang 在接受 The Register 采訪時稱:「當 SSD-Insider 檢測到勒索軟體活動時,存儲器的輸入 / 輸出(IO)將被暫停,以便用戶能夠對勒索軟體進程進行剔除」。

勒索軟體行為模式分析

在勒索軟體被中止時,SSD-Insider 還可通過 SSD 的獨特屬性,來恢復已丟失的文件。

文章指出:在被新數據覆蓋之前,固態存儲器將始終保留此前被刪除的數據,直到後續被主控和固件的垃圾回收機制給清理。

通過利用 SSD 的這一內置備份功能,SSD-Insider 也得以追蹤驅動器內的舊版本數據。然後在勒索軟體檢測算法確認新版本數據未受到勒索軟體影響之前,這些數據都將不被徹底刪除。

SSD-Insider 測試表現

SSD-Insider 的真正獨特之處,在於它甚至能夠以固件級別運行。那樣即使系統上沒有安裝相應的安全軟體,用戶也可獲得抵禦勒索軟體攻擊的益處。

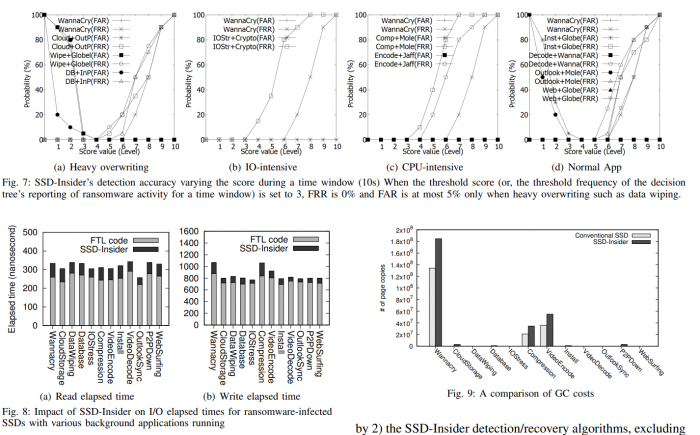

此外,論文中提到了傳統軟體防禦方法的缺點,比如反勒索軟體的 CPU 開銷較高、且某些勒索軟體可能逃脫反病毒軟體的檢測。相比之下,SSD-Insider 的時間開銷僅在 147~254 ns 左右。

以 WannaCry 等勒索軟體展開測試時,SSD-Insider 為放過任何勒索軟體活動,且極少觸發誤報。在所有測試場景下,其錯誤拒絕率(FRR)為零、錯誤接受率(FAR)也幾乎為零。

測試訓練用的勒索軟體 / 應用程式

研究人員指出:就 FRR 而言,最糟糕的「背景噪聲」,來源於 IO / CPU 密集型的工作環境。至於 FAR,最糟糕的情況也是 DataWiping 和資料庫等重覆蓋類型的工作場景。

當然,對於防病毒研究人員來說,SSD-Insider 的這樣的方法也並不是萬無一失的。

畢竟在勒索軟體開發者知曉了該方案的存在之後,後續仍可開發出對應的繞過方法,所以大家還是要養成定期備份數據的好習慣。

來源:cnBeta