Tag: 漏洞

《玩具熊的五夜後宮:安全漏洞》遊戲配置要求一覽

《玩具熊的五夜後宮:安全漏洞》是一款即將發售的遊戲,相信已經有不少大家開始期待了,不過大家可能還不知道遊戲的具體要求配置,下面就給大家帶來分享,希望可以幫助到大家,更多如下。

遊戲配置要求一覽

最低配置:

作業系統: Windows 10 (64 bit)

處理器: AMD Ryzen 5 3600, Core i5 6600K

記憶體: 8 GB RAM

顯卡: Nvidia GeForce GTX 1050 Ti

DirectX 版本: 12

存儲空間: 需要 80...

9.0版PS4全系主機遭破解 PS5竟也存在相同漏洞

近日,PS4破解出現新轉機。根據最新公開的系統漏洞,9.0版本及以下系統固件的PS4主機(含PS4、Slim以及Pro機型)都可以利用漏洞進行破解。令人意外的是,這個在PS4系統中發現的新漏洞在PS5中也存在。

這個新公布的PS4漏洞名為「pOOBs4」。根據該項目在GitHub頁面的介紹,雖然和之前PS4越獄的方法有些區別,但是只要使用安裝了特殊軟體的U盤在破解的指定步驟時插入PS4主機即可完成破解。

該破解軟體團隊稱,這次漏洞也可以在PS5上使用,但目前還不能觸發越獄,他們建議PS5玩家在獲得更多關於它如何影響系統的信息之前,不要嘗試破解PS5。

PS4已至生命末期,破解對其影響有限,但是PS5才剛剛發售一年,不敢想像會這樣快被黑客破解,破解和防破解之間新一輪的技術對抗又將開始。

來源:3DMGAME

立刻更新遊戲 微軟警告《我的世界》Java版存在漏洞

微軟敦促所有《我的世界》Java版用戶盡快更新遊戲,之前遊戲存在嚴重的安全漏洞。

該問題允許在《我的世界》伺服器上通過將消息粘貼到聊天框中來遠程執行代碼,上周五被技術安全分析師在網上標記。周日,微軟在《我的世界》Blog網誌上發表了一篇博文,告知所有Java版用戶立即更新遊戲。

對大多數人來說,更新非常簡單,就像重啟遊戲一樣,但那些做過修改的客戶端和第三方啟動器可能就要麻煩一些。《我的世界》Blog網誌上介紹了更多細節。

「玩家的安全是我們的頭等大事,」微軟在《我的世界》官方帳號的推特上寫道。「不幸的是,今天早些時候我們在《我的世界》Java版中發現了一個安全漏洞。這個問題已經修復,但是請按照這些步驟來保護遊戲客戶端和/或伺服器。請轉推消息進行擴散。」

在Windows 10和11以及主機平台上的基岩版遊戲沒有該問題。

來源:3DMGAME

《極限競速地平線5》剛堵上漏洞 玩家立刻發掘出刷錢新方法

11月17日,Playground Games的開發人員為《極限競速:地平線5(Forza Horizon 5)》推出了一個新的修補更新。該更新程序引入了大量的穩定性修復,解決了大量錯誤,並且堵上了玩家輕松獲取「超級抽獎」的漏洞.

在此之前,玩家可以利用40年代的威利斯吉普(或是豐田supera)的漏洞快速刷錢。玩家通過購買廉價的威利斯吉普,升級它獲取「超級抽獎」,然後贈送或是賣掉它。在擺脫它後再重復整個流程,從而獲得大量簡單的現金和稀有解鎖車輛。

在最近的一個更新中,這個漏洞和其他一些漏洞也被一起刪除了,現在威利斯吉普和豐田supera上十分容易獲得的「超級抽獎」已經被普通抽獎替代。此外,一個可以讓玩家利用輔助駕駛AFK的同時點數和技能的漏洞也已經修復。

這樣的場景已經是過去式了

但是不要絕望,懶惰的車手!雖然堵上了這個漏洞但還可以用其他方式來快速升級。

玩家們發現,現在可以通過購買「龐蒂亞克火鳥」來繼續「超級抽獎」。不過龐蒂亞克火鳥需要14點技能點才能解鎖超級抽獎(而不是威利斯吉普的5點技能),但好處是只需要25000CR,所以通過「超級抽獎」得到的任何東西都是利潤。

如果想快速獲得技能點數,可以前往創意中心 > 活動實驗室並搜索「497 519 560」。玩家分享了自製的只需要30秒的比賽,並在每次比賽的結束時都能收獲不少技能點。

此外玩家們還發現,也可以購買保時捷2015 Cayman GTS,價格更貴,但一次「超級抽獎」只需要11點技能點。

《極限競速:地平線5》現已發售,可在Xbox One、Xbox Series X/S和PC上遊玩。

來源:遊俠網

注意了 Intel處理器曝出2個嚴重漏洞:波及7代到11代酷睿

Intel公司日前確認,旗下的處理器被發現了2個嚴重等級的漏洞,涉及7代到11代酷睿等多款處理器。

據報導,這兩個漏洞總部位於加利福尼亞的初創公司 SentinelOne 發現的,這些漏洞被命名為CVE-2021-0157和CVE-2021-0158,被歸類為高嚴重性(CVSS v3 8.2),它們可以讓攻擊者在用戶設備上獲得最高權限。

第一個漏洞CVE-2021-0157是由某些Intel處理器的BIOS控制線程中的缺陷引起的,而漏洞CVE-2021-0158基於BIOS中的錯誤輸入驗證。

不過黑客要想利用漏洞,必須能夠物理訪問設備,所以對普通人來說影響並不嚴重。

根據Intel的消息,這兩個漏洞主要影響以下處理器:

英特爾至強E處理器系列;

Intel至強E3 v6處理器系列:

Intel至強W處理器系列;

Intel 強第三代處理器;

Intel第11代酷睿處理器;

•Intel第10代酷睿處理器;

Intel第7代英特爾酷睿處理器;

• Intel酷睿X系列處理器;

• Intel Celeron N系列處理器;

• Intel奔騰銀牌系列處理器。

Intel的建議是用戶定期更新BIOS,不過7代處理器發布5年了,現在升級BIOS不太容易,用戶只能等待主板廠商的行動了。

來源:快科技

AMD公布一二三代Zen 22個安全漏洞:修正檔已安排

AMD今天公布了EPYC霄龍處理器的多達22個安全漏洞,一二三代的Zen架構均被波及,不過修復修正檔也已經分發。

AMD表示,這些漏洞是與Google、微軟、甲骨文等夥伴合作發現確定的,涉及霄龍處理器的PSP平台安全處理器、SMU系統管理單元、SEV安全加密虛擬化,以及其他系統組件。

按等級來說,高危級別的有4個,中等級別的18個。

按產品來說,Zen3架構的霄龍7003系列上存在全部22個漏洞,Zen2的霄龍7002系列有17個,Zen架構的霄龍7001系列則是12個。

AMD EPYC AGESA PI更新包已經集成了上述漏洞的修復修正檔,並分發給OEM廠商,據此升級BIOS即可。

一二三代霄龍賭贏的AGESA微代碼版本分別是:NaplesPI-SP3_1.0.0.G、RomePI-SP3_1.0.0.C、MilanPI-SP3_1.0.0.4。

由於這些漏洞都存在於霄龍特定的單元、模塊內,消費級的銳龍不受影響。

來源:快科技

AMD公開50多個漏洞,影響EPYC處理器及Radeon圖形驅動

AMD最近針對旗下EPYC處理器以及Radeon圖形驅動的Windows 10安全漏洞發布了3項安全公告。雖然大部分漏洞都是被列為高危,但是AMD提供了一些更新以及AGESA微碼包來規避這些漏洞。

這次發布的22個潛在漏洞影響三代的EPYC處理器,分別是EPYC 7001、EPYC 7002以及EPYC 7003。這些漏洞都是專門針對AMD平台安全處理器(PSP)、AMD系統管理單元(SMU)、AMD安全加密虛擬化(SEV)以及一些其他的平台部件。

針對這些漏洞,AMD向OEM合作夥伴發布了NaplesPI-SP3_1.0.0.G、RomePI-SP3_1.0.0.C以及MilanPI-SP3_1.0.0.4 AGESA微碼更新。如果有用戶的OEM系統是在使用AMD的EPYC處理器,最好盡快向廠家聯系以進行更新。

至於Radeon圖形驅動在Windows 10上也是漏洞百出,AMD總共探測到27個不同危險級別的安全漏洞。不論是普通消費者還是企業用戶都會受到這些漏洞影響。不過幸運的是,用戶只需要把圖形驅動更新至最新版就可以解決這個問題。

對於普通消費者來說,圖形驅動最起碼要更新至Radeon Adrenalin 21.4.1。AMD最近發布了21.11.2版的驅動,因此大部分用戶應該也是早就已經安裝了比起21.4.1更新版本的驅動。而企業用戶則需要確保他們是在用Radeon Pro Enterprise 21.Q2版驅動,不過21.Q3版驅動早在9月就已經推出,因此問題應該也不大。

最後一個漏洞是針對AMD的μProf工具,這個工具可以分析應用程式以及包括Windows、Linux以及FreeBSD作業系統的性能表現。AMD建議用戶最好把Windows版的μProf工具更新至3.4.394,至於Linux版則可以更新至3.4-504版本。 ...

Intel 4代酷睿曝安全漏洞:屏蔽核顯DX12

Intel披露,Haswell 4代酷睿處理器的圖形控制器存在一個安全漏洞,DX12 API載入後可能會導致攻擊者獲得更高的系統權限。

為此,Intel發布了一個驅動更新,版本號15.40.44.5107,解決方法也是簡單粗暴:直接關閉了4代酷睿核顯的DX12功能。

新驅動下,4代酷睿核顯將無法啟用DX12,包括Iris Pro 5200、Iris 5100、HD 5000/4600/4400/4200、HD Graphics(奔騰/賽揚)。

如果需要使用DX12功能,則只能使用15.40.42.5063或更舊版本驅動,且需要承擔一定的安全風險。

Haswell處理器誕生於2013年第二季度,次年進行了一次小幅升級(Haswell Refresh),22nm工藝,產品包括酷睿4000系列、奔騰G3000系列桌面版/3500系列移動版、賽揚G1800系列桌面版/2900系列移動版,目前都已經基本退市。

來源:快科技

Bug套娃?為修復金幣復制漏洞《新世界》再現金幣復制漏洞

昨天我們報導了亞馬遜 MMORPG《新世界》因為金幣復制漏洞被惡意利用被迫關閉所有財富轉移系統的新聞,這讓亞馬遜在尋找修復漏洞的方法時玩家無法繼續使用該漏洞。但是這麼做似乎為另一個漏洞打開了大門,使許多玩家無意間就復制了金幣。

《新世界》的官方論壇里有一篇文章解釋了如何使用該漏洞。首先,開始一項升級,原帖一開始表示僅有城鎮升級可以利用漏洞,但隨後又發現堡壘和生活方式升級也可以。然後,嘗試使用公會的金幣來支付升級費用。結果就是,升級不會被支付,但是公會金幣不僅不會被扣除,反而會有一筆費用金額返還到公會財務庫里。

目前,亞馬遜官方尚未對這個全新的漏洞發表評論,但根據這篇文章回復中報告遇到相同 BUG 的情況來看,似乎有許多玩家在無意間觸發了這一漏洞。許多玩家非常驚慌,因為這個觸發這個漏洞所需要的步驟是正常遊玩遊戲中完全有可能發生的。一位玩家就表示:「我連續按了 10 次支付按鈕,以為這功能壞了,結果就不小心觸發了這一漏洞。我花光了自己的個人積蓄為城鎮升級,結果現在我們工會倉庫里有一堆『假金幣』。這會不會導致我們被封禁啊?」

一些玩家建議,如果不小心觸發了該漏洞,應該立即在遊戲客服建立一份漏洞報告,來讓亞馬遜明白你並非是想要惡意利用漏洞的人。但除此之外,玩家唯一的選項便是不要去碰城鎮內的任何升級。

來源:3DMGAME

為對抗金幣復制漏洞 《新世界》停止所有財富轉移服務

由於一個「可能的金幣復制漏洞」,亞馬遜宣布將暫時禁用旗下 MMORPG 《新世界》中所有形式的財富轉移,包括玩家之間的交易、工會金庫、貨幣發送以及交易站。亞馬遜目前正在調查此事,並表示一旦解決就會恢復所有功能。

同時,亞馬遜還警告了利用該漏洞的玩家:「任何參與和使用漏洞的玩家都將受到打擊。」

該公告沒有具體解釋該漏洞的詳情,目前並不清楚該漏洞是否和我們之前報導的漏洞為同一個。有玩家聲稱該漏洞自《新世界》測試版以來就已經存在,但同時也有許多來自 Reddit 和官方論壇的玩家稱,這次的漏洞是全新的。

除了金幣復制漏洞外,《新世界》還有許多其它的問題:例如玩家於 10 月中旬發現的無敵漏洞,以及上周發現的通過聊天發送 HTML 代碼來使遊戲崩潰的漏洞。大量的貨幣流入也導致了貨幣貶值「危機」,但是亞馬遜官方表示目前遊戲經濟系統正常。

目前官方僅表示將在服務重新上線時發布更新公告,但是具體時間暫未明確。

來源:3DMGAME

12月發售《玩具熊的五夜後宮:安全漏洞》演示公布

今天早上舉行的State of Play直播活動上,索尼PS官方宣布《玩具熊的五夜後宮:安全漏洞》遊戲試玩演示,並確定本作將於12月16日正式發售。

《玩具熊的五夜後宮:安全漏洞》試玩演示:

《玩具熊的五夜後宮:安全漏洞》是一款第一人稱視角生存恐怖遊戲,玩家要在三名卡通人物和安保機器人的追殺下逃離危險。遊戲中玩家可以在有限的體力下使用快速奔跑,從追殺者手中逃脫,或者是使用巨大場景中的其他物體對追蹤者進行干擾。

《玩具熊的五夜後宮:安全漏洞》將於今年12月16日發售,登陸PC和PS平台。

來源:3DMGAME

《FIFA22》中途退賽漏洞被修復 3萬帳號全封禁

EA最近封禁了 3 萬多名《FIFA22》玩家的帳號。這些玩家利用漏洞使其在進行 FUT Champions 的比賽時中途離開遊戲而不受懲罰。

《FIFA22》已經上市三周,EA在先前的報告中稱遊戲推出不到一周就有4.6億場FUT Champions的比賽,這意味著玩家們已經進行了超過10億場的比賽。一場比賽的時間通常是90分鍾,有的玩家由於連續丟球而無心戀戰,想早早地退出遊戲。但是中途退賽的損失比輸掉比賽還要嚴重。所以,有的玩家發現並利用這個漏洞來逃避退賽的懲罰。

不過,EA已經表示該漏洞已被修復,並將使用漏洞的玩家封號7天。但是有的玩家表示自己的號被封了1000天,這樣下去他們就得等到FIFA24才能進行線上遊戲。

來源:3DMGAME

亞馬遜正在調查《新世界》無敵漏洞 希望玩家舉報利用漏洞者

之前我們曾報導過,亞馬遜MMO遊戲《新世界》存在一個致命的無敵漏洞,即玩家可以在有限的時間內變得完全無敵。這個漏洞已經被新世界用戶Inkassokrav(通過Rock Paper Shotgun)記錄了下來,亞馬遜稱自己正在調查該漏洞。

這個故障相當簡單,而且很容易重復。你所需要做的就是在窗口模式下玩《新世界》,然後點擊並按住窗口。當玩家處於窗口模式時,他們的遊戲角色便會陷入停滯狀態。他們不能移動,不能攻擊,也不能受到傷害。這一漏洞在PVP的占點模式中尤為顯著,玩家無法被殺死,意味著對方不可能拿回目標點。

亞馬遜社區經理證實:團隊已經意識到這一點並正在進行調查,並建議用戶報告那些在遊戲中利用這一漏洞的玩家。雖然沒有給出修復的時間,但這是開發團隊的首要任務。

來源:3DMGAME

《新世界》玩家發現無敵漏洞 操作極其簡單

《新世界》玩家發現了一個無敵漏洞,並且操作方式極其簡單:只需要切換到窗口模式並拖動窗口。在《新世界》窗口被切出並用滑鼠按住窗口上方時,玩家將進入假死狀態,並且如視頻所示,無法被殺死。

《新世界》無敵漏洞演示視頻:

當玩家重新切回《新世界》遊戲後,玩家的無敵效果就會消失,累積的傷害會導致他們死亡。但是這並不意味著該漏洞毫無意義。就像視頻中演示的一樣,在 PvP 占點模式中,如果使用該漏洞就可以讓對方不可能搶回占領點。

在發現該漏洞後,遊戲社區的許多玩家紛紛呼籲亞馬遜趕緊修復,要麼暫時停止遊戲內的 PvP 戰爭模式。許多公會正在利用遊戲中的各種存在漏洞來獲得更多領土。參與該模式需要花費金錢,而勝者將會獲得巨大的利潤。

目前亞馬遜官方還未作出任何回應。

來源:3DMGAME

AMD晶片組驅動有漏洞,官方建議盡快安裝安全更新

AMD建議使用他們旗下銳龍1000至3000系處理器的Windows用戶盡快安裝一個安全更新,因為其處理器晶片組驅動中有一個高危漏洞,可以被不法分子利用來轉儲系統記憶體從而偷取敏感數據。

據The Report報導,這個漏洞的代號為CVE-2021-26333,是由網絡安全公司ZeroPeril的聯合創始人Kyriakos Economou首先發現的。它是一個存在於AMD Platform Security Processor(平台安全處理器,簡稱PSP)驅動中的漏洞,而這個平台安全處理器可以說相當於是AMD對應Intel SGX的技術。

AMD的平台安全處理器會在AMD處理器內建立一個安全的飛地,也就是可信任執行環境,來讓作業系統處理加密保護記憶體中的敏感數據。而Windows作業系統一般是通過一個名為amdsps.sys的內核驅動來與可信任執行環境交互的。

不過Kyriakos Economou指出,他在這個驅動里面發現了2個問題,可以允許非管理員用戶轉儲系統記憶體,並且查找那些由作業系統處理的敏感數據。

「在我們的測試當中,我們成功地泄露了幾個GB的未初始化物理項面資料。這些內容從內核對象至任意池地址(pool address)都有,而它們是可以被用於繞過像是KASLR等的漏洞規避措施,甚至可以在RegistryMachineSAM中注注冊包含用戶驗證憑證的鍵映像,用於之後的攻擊中。」

微軟較早時已經推出了每月的安全性更新,而這次的更新也包含了對PSP驅動晶片組的更新,因而AMD也在自己的頁面中敦促用戶盡快安裝。 ...

微軟封殺漏洞後 Win11家庭版又出新離線激活方法

微軟對Windows 11家庭版用戶提出了特殊要求,用戶必須聯網綁定微軟帳戶ID後方可進入桌面激活系統,而專業版和企業版並沒有這一限制。

此前,有民間高手發現了破解之法,結果廣泛傳播後被微軟封殺。

所謂「魔高一丈」,網友warwagon找出了新漏洞,允許家庭版SKU的Win11用戶在首次配置開機向導時,繞過聯網要求,實現離線激活,感興趣的不妨瞧瞧。

1、在聯網界面,按下組合鍵Shift + F10;

2、在命令行窗口輸入taskmgr並回車;

3、找到Network Connection Flow進程並結束;

4、繼續引導進程,並創建本地帳戶即可。

還有更高階的辦法,就是在第一步Shift + F10後的命令行窗口直接輸入taskkill /F /IM

oobenetworkconnectionflow.exe

當然,這種辦法進入桌面後,部分開始菜單應用程式會空白或者灰色,一旦你後續連上網際網路,那麼就能正常下載了,也不會再提示綁定在線微軟帳戶。

來源:3DMGAME

防未成年人沉迷遊戲系統升級 記者體驗發現各平台都有這個漏洞

9月1日起,稱為史上最嚴的防未成年沉迷遊戲制度開始實施,騰訊、網易、三七互娛、昆侖萬維等遊戲企業紛紛表態將嚴格遵守。所有網路遊戲企業僅可在周五、周六、周日和法定節假日每日20時至21時向未成年人提供1小時服務。但新制度實施的第一個周末,《中國消費者報》記者體驗多款遊戲後,發現新的問題又出現了。 ...

國外羊毛黨?英國線上零售商系統漏洞致switch零元購

近日,英國零售商Argos的網店系統出現了BUG,很多用戶發現他們可以免費購買任天堂Switch Lite主機。

已有多名用戶在推特上展示了他們的免費訂單,部分用戶表示他們將出售這些Switch Lite主機。甚至還有一些人設法白嫖了好幾台主機。

該零售商網站的漏洞是在本周四被發現的,並迅速被國外各大黃牛群轉發。

該漏洞的原理是在網站購物車中添加一個特定的主機保護盒,再添加Switch Lite時,錯誤折扣會抵消訂單的全部價格。

這意味著利用該漏洞的用戶只需支付3.95英鎊的運費,或者直接從當地線下的Argos商店免費領取他們的主機。

不過,零售商Argos很快就發現了該漏洞,並從網站上下架了Switch Lite和主機保護盒,目前這些商品已經處於無法購買的狀態。

來源:遊俠網

AMD晶片組驅動低調修復關鍵安全漏洞:影響所有銳龍 細節保密

AMD日前發布了銳龍晶片組驅動,版本號為3.08.17.735,絕大部分內容都沒什麼更新,但在PSP安全處理器驅動中進行了安全更新,修復了關鍵安全漏洞。

AMD並沒有透露修復了PSP安全處理器的漏洞細節,甚至安全更新的說明都沒有放在驅動升級日誌中,對這一舉動非常低調,不願意多談。

PSP是AMD銳龍平台的一個安全處理器,但是這兩年來時不時曝出安全漏洞,AMD已經修復不少,據說還有2個安全漏洞會影響所有銳龍處理器,這次修復的可能就是其中的某個或者全部漏洞。

此外,3.08.17.735版晶片組驅動還升級支持了一些新的設備ID,猜測應該是跟某些新品銳龍有關,今年底之前AMD還會升級部分銳龍產品線,,每個CCD模塊可堆疊64MB緩存,總容量將達到192MB,遊戲性能預計能提升15%。

來源:快科技

雷蛇滑鼠安全漏洞 裝上就能獲得管理員權限

最近,某些雷蛇滑鼠被發現存在巨大的安全漏洞,允許任何用戶獲得對 PC 的管理員級別訪問權限。

推特用戶jonhat發現,在安裝雷蛇滑鼠時啟動的安裝軟體會意外地讓用戶可以讓他們使用標準的非管理員帳號登錄時以系統級別訪問 Windows 的文件瀏覽器。

當任何新的 USB 設備插入運行 Windows 系統的電腦時,該設備會臨時獲得系統級別的訪問權限(這是 Windows 用戶層次結構中的最高權限級別),因此驅動程序可以安裝在 Windows 文件夾中。這通常是一個不涉及用戶的後台進程。

但是,首次插入雷蛇滑鼠會打開 Razer Synapse 軟體的安裝程序,讓用戶可以選擇安裝軟體的位置。

如果用戶選擇更改默認安裝位置,該軟體將打開一個文件資源管理器窗口,讓他們選擇一個新的安裝文件夾。

但是,由於此窗口是在安裝過程中打開的,因此該軟體仍具有系統級權限,這意味著用戶在技術上具有管理員訪問權限。

Jonhat 發現,通過在此窗口上按住 Shift 鍵右鍵點擊,用戶可以打開一個 Windows Powershell 窗口,這為他們提供了一個具有完全管理員權限的命令行窗口。

在 PC 上具有管理員訪問權限的用戶可以完全控制...

雷雲軟體有漏洞,用戶可在數分鍾內獲得系統權限

雷蛇旗下的雷雲3軟體有一個零日漏洞,任何人只要擁有雷蛇的滑鼠就可以在數分鍾之內取得計算機的管理權限。不過雷蛇已經在著手准備一個安全更新,因此問題應該不大。

如果有人不知道什麼是雷雲的話,雷雲是雷蛇旗下的一款外設調整軟體,會在玩家接入雷蛇滑鼠後自動下載,玩家可以在上面設置滑鼠宏之類的功能。由於雷蛇滑鼠也是相當受歡迎的產品,因此也是有非常多玩家在用雷雲。

最近國外的一名安全研究員@j0nh4t發現,雷雲軟體自動下載並且可以選擇安裝路徑的屬性會成為一個漏洞,可以讓用戶在Windows系統計算機上迅速取得系統管理員的權限。

根據BleepingComputer的演示,這個漏洞的利用方法也是比較簡單,玩家只要把滑鼠接入計算機,系統就會開始自動下載雷雲軟體。由於雷雲的安裝程序是透一個擁有Windows系統權限的程序執行,因此雷雲的安裝程序本身也會獲得系統權限。而當雷雲完成下載之後,安裝程序會讓用戶選擇一個指定的安裝路徑,這時候如果用戶是接下Shift鍵並且在選擇路徑的窗口中按下滑鼠右鍵的話,用戶可以看到一個」在此打開PowerShell窗口」的選項。由於雷雲安裝程序這時候是有系統權限的,因此這時候打開的PowerShell同樣也是有系統權限。

其實不只是雷雲,以系統權限啟動自動安裝這樣的漏洞其實在其他同樣是Windows即插即安裝的程序中也是有出現過,因此這也是屬於一個比較常見的問題。

雷蛇在@j0nh4t在推特上公布了這個漏洞之後也是迅速與後者取得聯系,承諾安全團隊會盡快提供一個解決方案,並且也向@j0nh4t提供了漏洞賞金。 ...

為《泰坦降臨》修復漏洞的正義黑客,一夜之間又成了大反派

2021年3月,技術宅t0st發現了GTA5線上模式讀取速度緩慢的症結所在,在將解決方案上報R星並被採納後,獲得了1萬美元的賞金,以及玩家們的追捧。

另一位黑客p0358有著類似的經歷。他寫了一篇文章,來解決長期困擾《泰坦降臨》系列的伺服器攻擊問題,受到的對待卻與t0st截然不同。

在文章發布一開始,p0358還是玩家口中的「救世主」(The Savior)與「天選之子」(The Chosen One)。一周後,p0358卻收到了來自同一批人的謾罵與指責,玩家們紛紛痛斥道:p0358才是攻擊《泰坦降臨》伺服器的幕後黑手。

「天選之子」

7月4日,重生工作室的《APEX英雄》受到了黑客攻擊。遊戲的主菜單界面遭到篡改,玩家無法正常匹配,偶爾進入遊戲,還會被中途踢出;攻擊最嚴重時,伺服器都進不去。

在長達近10個小時的攻擊中,一串網站域名與一句口號貫穿始終。域名指向一個SaveTitanfall的網站,意為「救救《泰坦降臨》(指遊戲初代,下文稱《泰坦降臨1》)」;口號如下:「《泰坦降臨1》正遭受攻擊,《APEX英雄》現在也一樣了」。

這起攻擊勢必會引起玩家們對《泰坦降臨1》的關注。

2019年初,PC平台的《泰坦降臨1》受到了持續性的DDoS與腳本機器人攻擊,導致玩家無法進入遊戲。直至2020年11月遊戲登錄Steam時,情況也不見絲毫好轉,玩家們慕名而來,發現買到的遊戲根本沒法玩,不過是一部「主菜單模擬器」,便用差評表示抗議。

攻擊是一個名號為Jeanue的黑客所為。Jeanue的動機不明,也沒幾個人知道他的真實身份如何、是個人還是團體。流言在玩家間越傳越邪乎,當重生工作室的另外兩部FPS遊戲《泰坦降臨2》與《APEX英雄》受到攻擊,玩家們總會說,「是Jeanue乾的」。

APEX一直受到重生的高度重視,伺服器受到攻擊後很快便能恢復。而《泰坦降臨2》就沒那麼幸運了。

2021年4月,《泰坦降臨2》的部分內容創作者與主播,反饋他們的對戰存在人為的高網絡延遲,被伺服器踢出對戰,最終連遊戲都進不去。這種攻擊方式被稱作「黑名單」,似乎只有黑名單上的人會遭到攻擊。

可黑名單的范圍逐漸擴散至一般玩家群體。7月4日APEX攻擊事件後,對《泰坦降臨2》的攻擊變本加厲,7月11日起,《泰坦降臨2》全平台伺服器陷入間歇性癱瘓,恢復正常的時間完全不可預測。

玩家們對網絡時好時壞的調侃

同時,《泰坦降臨1》的伺服器卻略見起色,遊戲的私人房間與訓練任務等功能仍不可用,但成功進入對戰的玩家多了起來。

7月27日,p0358在Medium平台發布了他的文章《如何修復泰坦降臨》。《泰坦降臨1》漏洞百出是老玩家的常識,但p0358第一個將已知的大多數漏洞與解決方案匯總起來。按他的意思,重生只需照本宣科,即可一勞永逸解決1代,乃至基於同引擎遊戲的大多數黑客問題。

對重生工作室的不作為感到不滿,是p0358發布文章的誘因,「如果他們雇用我,我會在短短幾天內修復所有問題」。

篇幅所限,本文不一一列舉文章內容,我們只需知道,自信地給出上萬字材料的p0358,在廣大玩家眼中一度宛若神明。

文章的發布時機更是趕巧。當《泰坦降臨2》完全癱瘓時,1代的PC端伺服器完全恢復,在線人數峰值一度上漲數倍——從10人漲到70人左右。在p0358文章發布後不久,2代的情況也有所好轉,兩部遊戲在大多數情況下可玩。

這樣的巧合不可避免地產生陰謀論。在《泰坦降臨1》Reddit版塊,一位網友大膽預測,p0358自始至終都是黑客本人,所做的一切都是為了被重生雇用。

幾天後,該網友趕回來給文章補了句話:「哦淦,我都做了些什麼」。

同室操戈

APEX黑客攻擊事件中提到的SaveTitanfall網站,建立於2021年3月,網站介紹寫道:「今天《泰坦降臨1》仍在銷售,卻仍然沒法玩,我們是時候發聲了」。

該網站由國外兩個基於Discord伺服器的玩家社區共同建立:NoSkill社區(以下簡稱NS)與Remnant Fleet社區(「殘存艦隊」,以下簡稱RF)。p0358是RF社區的元老級人物,兩個社區中像他一樣深諳遊戲程序架構與漏洞的人還有很多。

7月以來,Savetitanfall網站與兩個社區都作出否認與黑客攻擊有任何關聯的聲明,但一部分APEX玩家仍湧入社區伺服器質詢,發送垃圾信息,展開人身攻擊,放出死亡威脅。

媒體TechRaptor報導,輿論風波平息後,RF退出了SaveTitanfall,目前只有NS在運營網站。

8月5日,SaveTitanfall網站突然發布了一份40頁的報告書,報告書的標題為「7月4日《APEX英雄》黑客、《泰坦降臨2》黑名單攻擊,與《泰坦降臨1》全球范圍DDoS攻擊之間的聯系」。

報告書將三部遊戲的黑客攻擊合而為一,並把矛頭指向了前合作夥伴:RF社區。文章徵集了數千位玩家對《泰坦降臨》系列遭到攻擊的反饋,收錄了上百張聊天記錄截圖作為證據,試圖指控RF社區的四位成員對黑客攻擊負直接責任。

玩家反饋案例

其中二人是Dogecore與Mr.Steyk,他們為包括APEX在內的多部遊戲開發與販賣外掛,被指控為黑客攻擊的執行者。

Steyk在APEX中使用自製外掛

Steyk今年3月便開始使用《泰坦降臨2》的黑名單方式攻擊主播並使其掉線。6月30日,Steyk向RF伺服器上傳了一張截圖,證明自己黑入了APEX的文本,這與幾天後黑客攻擊APEX的手段如出一轍。

Dogecore則在7月3日發送了有如犯罪預告一般的消息:「你們准備好Savetitanfall.com行動了嗎?算了別在意。」

p0358與RF管理員之一RedShield,被指控為黑客攻擊的策劃者;p0358可能提供了技術支持。

p0358說過想讓《泰坦降臨1》「死」,且能夠訴諸行動r1是重生內部的《泰坦降臨1》開發代號

報告書翻出了2019年的一條聊天記錄,以證明那時的p0358便希望有人對「千倍玩家基數」的APEX和《泰坦降臨2》進行攻擊;他還說1代的某個漏洞在2代里仍未被修復。

另一條記錄表明,RedShield要把對《泰坦降臨2》與APEX的攻擊當成一次「公開炫技」:「我們把伺服器鎖定48小時……如果重生不修復這些問題,黑客攻擊的威脅會一直存在,每個人都可以好好思考一下,這些遊戲的命運會走向何方。」

同樣因篇幅限制,本文不列出所有證據,只引用報告書的核心觀點:RF伺服器的上述四位成員,正致力於一個由p0358發起的《泰坦降臨Online》項目,為此不惜犧牲官方的《泰坦降臨》系列,破壞廣大玩家的正常遊戲體驗。

《泰坦降臨Online》是重生工作室授權韓國Nexon製作的《泰坦降臨1》衍生網游,於2018年中止開發。p0358等人反編譯了《泰坦降臨Online》的遊戲原始碼,意欲借社區的力量讓這部胎死腹中的作品重生。

報告書認為,p0358不惜欺騙玩家與媒體,把大眾的怒火往不具名黑客與重生工作室身上引;故意向外界放出黑客「Jeanue」的信息,煽動「獵巫運動」(Witch-hunt),鼓勵人肉搜索,轉移注意力;最後以炫技的方式吸引曝光,爭得重生關注,乃至想讓自己被重生雇用……

一切行為,都像是在為《泰坦降臨Online》服務。

當事人都或多或少提過「1代死了對我們有好處」

其人之道

40頁報告,上百張截圖,數千個案例,僅是夸張的數字就足以把人唬住。p0358與RF社區一夜之間成了全民公敵,類似於APEX攻擊後部分玩家的人身攻擊與死亡威脅,也在社交媒體上復現。

然而,由於報告書的論證做不到絕對嚴密,RF社區仍有迴旋餘地。首先,《泰坦降臨》伺服器恢復與p0358發布文章兩件事,時間相近,但缺乏必然聯系。

重生社區協調員Jason Garza在6月28日的一場直播中透露,重生工作室「並沒有放棄《泰坦降臨》社區」,作為證據,「我們只有一兩個人為《泰坦降臨》服務,因為剩下的所有人都在忙著搞APEX」。與其認為重生終於爭了回氣,黑客主動放棄攻擊的說法更具可信性。

p0358指出,重生從未採取過他的建議修復漏洞,《泰坦降臨1》的最後一次伺服器更新發生在7月16日,而他的文章27日才發布。

其次,報告書並不如玩家們想像中的那樣充滿干貨。報告書使用了大量煽動性語句,而非學術向的格式和文風,收錄的兩千多條反饋,也只是放大了「沒有《泰坦降臨》玩我要死了」的強烈訴求,無助於查出犯人。

「為了鐵馭,為了玩家社群」

RF社區方面公開承認了所有聊天記錄的真實性,但這些記錄作為證據的可靠性也值得商榷。網友間的聊天有時只是開玩笑或一時口嗨,p0358等人「想讓《泰坦降臨1》去死」之類的發言,不一定代表內心最真實的想法。

再次,報告書給出的犯罪動機:「為了精神續作攻擊官方作品」,離奇到有些站不住腳。

《泰坦降臨Online》的開發企劃確實存在。目前遊戲處於開發和內測階段,只有RF社區的少數成員擁有測試資格,能夠泄漏的內容也很少,如果沒有報告書,這一企劃仍會在長時間內不為廣大玩家所知。

記錄了《泰坦降臨Online》骨骼BUG的梗圖

RF頻道里一位玩家希望藉此玩上「老婆天降」

p0358表示,《泰坦降臨Online》的玩法與1代非常相似,倘若重生不修復1代,他們便打算以Online為基礎,製作屬於自己的《泰坦降臨1》。他們不知道Online何時能夠面世,也不打算冒著吃律師函的風險盈利,在八字還沒一撇的情況下,黑入官方的遊戲並不能給他們帶來好處。

此外,報告書引起轟動後,一些自媒體參與獨立調查,曝光了更多的證據。

報告書由四位作者署名,他們都來自NS社區;其中之一是管理員Wanty,此前也在RF社區活躍,擁有一些私密頻道的通行權,因此有能力提供絕大多數聊天記錄證據。

然而,Wanty從未主動曝光自己的記錄。Wanty曾希望Jeanue攻擊《泰坦降臨1》比PC端更為穩定的Xbox端,並建議p0358分享他所知道的Xbox端漏洞讓Jeanue鑽空子,放大攻擊影響,從而引起重生的注意。

「讓Jeanue攻擊Xbox端不好嗎? 或許微軟比EA和重生更在乎遊戲」

8月10日,Wanty與他所指控的黑客之一Dogecore,在7月4日APEX攻擊事件當天的私信記錄,遭到自媒體曝光。

Dogecore提到,他可以替換主菜單文本,如「《泰坦降臨1》正遭受攻擊,《APEX英雄》現在也一樣了」。Wanty認為,在攻擊中指出SaveTitanfall網站贏得玩家們的關注,「像滾雪球一樣擴大我們這邊內容創作者的規模」,是件好事,為此需要升級一下網站。

此外,Wanty還追問Dogecore是否擁有能夠用在下一次的攻擊手段,並補充了一句感想:「因為一場伺服器崩潰讓人們發瘋。這點子太棒了。」

這段對話不但實錘了APEX攻擊事件的始作俑者,還把Wanty的意圖公諸於世:借黑客攻擊宣傳SaveTitanfall企劃。盡管Wanty在NS社區的聲明中指出,他是在APEX攻擊發生後才萌生這種想法,主動聯系黑客的,但前文報告書自詡的「公正」與「透明」立場,已經蒙上了陰影。

一地雞毛

在自媒體的調查下,Steyk和Dogecore兩位黑客坦承了7月4日APEX攻擊的全部事實,並被RF社區永久禁止進入Discord伺服器。

p0358沒有放棄為二人辯護。他說,二人從未參與過能讓《泰坦降臨》系列伺服器癱瘓的攻擊行動;Steyk只有19歲,只在「圖一樂」(for fun)的情況下黑入過一次《泰坦降臨2》伺服器。管理員RedShield則指出,二人的APEX外掛程序只是自用,沒有在任何地方上架出售。

「我的外掛從未離開過我的電腦」

RF為何要接納這樣的兩名黑客與外掛使用者?p0358解釋道,對於《泰坦降臨Online》來說,「他們很有用」,他們貢獻了大量的代碼、知識與時間。即便被踢出了RF社區,他們也沒閒著,目前在為某個APEX私服企劃編寫腳本代碼。

「他是這些企劃的最佳開發者之一」

RF一直採取寬松的管理態度,p0358與RedShield沒有義務隨時檢查並控制他們的行為舉止,僅在7月4日之後才知道他們乾的好事。p0358正在准備一份反證報告,但他與RedShield對兩名黑客使用外掛的行為熟視無睹,這一點難辭其咎。

另一邊,Wanty的意圖令其他三位作者感到震驚。經過了數天的自查與協商,Wanty自行公開了包括私聊在內的所有NS頻道聊天記錄,在NS社區主動發布聲明道歉,隨後便銷聲匿跡。剩下的作者仍然認為p0358隱藏了某些事實,因此沒有撤下網站的報告書,等待p0358的反證;但也在頻道中承認,他們未能做好調查,本該有更好的辦法表達觀點。

Wanty的部分聲明

當前已經曝光的證據,還是無力證明RF與NS的其他成員與黑客攻擊有關聯;至今仍在攻擊《泰坦降臨》系列與APEX的黑客身份,也依舊不明。報告書中「鼓勵人肉搜索」、「煽動『獵巫運動』」之類的指控,現在看來更像是無稽之談,反倒是圍繞黑客攻擊展開的聊天記錄審查,很有「獵巫運動」的意思。

RF與NS兩大社區的意見領袖,無不打著為了玩家社群維護遊戲環境的旗號,卻在有意或無意之間做出了南轅北轍的事。

而本該起到維護遊戲環境作用的EA與重生工作室,自始至終都在冷眼旁觀。

參考資料:

1. Operation RedTape - Report 01C v2

https://savetitanfall.com/transparency-to-community

2.Meet The Apex Legends Hackers - A Titanfall Online Conspiracy ——Upper Echelon...

要誕生新的速通記錄了!主播發現《合金裝備》全新穿牆漏洞

在1998年,我們跟隨 Solid Snake 的腳步第一次踏上了影子摩西島,直到現在還有不少玩家和主播以及速通選手沉迷這款遊戲。近日,主播 boba 在直播《合金裝備》玩到了潛入通訊塔A的部分。正常情況下,我們要拿上繩子一直爬到樓頂。但她在爬到一半的時候,想解決後面追上來的敵人,就背對一個鎖上的門與追兵開槍對射。但在挨了一槍後,Snake 直接穿過了背後鎖著的門。

這樣,我們就能直接跳過在爬到通訊塔A頂端後被液體蛇轟炸的部分內容了。新發現的漏洞很快引起了速通《合金裝備》的選手的們注意,速通玩家 MGSR | Hau5test 在直播中就嘗試使用了該漏洞,他表示如此跳過內容可以將速通的時間直接解約2分30秒左右。

隨後有更多玩家對此漏洞進行了嘗試,並發現該漏洞十分容易復現。而且不用被敵兵攻擊,直接控制 Snake 背對那個門向前扔一發電磁干擾手雷可以更加快速且高效地觸發漏洞。

來源:機核

3DM速報:Steam無限余額漏洞被修復 周銷榜《永劫無間》登頂

歡迎來到今日的三大媽速報

三分鍾帶你了解遊戲業最新資訊

大家好,我是米瑟

Steam錢包余額免費無限充漏洞被修復;據爆料FS社正為索尼開發PS5新獨占,更具魂味

1、哎呀來晚了!!Steam無限錢包余額漏洞被修復

哎呀,來晚了啊!虧一個億啊!

近日V社修復了一個,可以讓Steam錢包余額無限增加,免費充值的嚴重漏洞,真的,要早來一步,搬空Steam小事一樁啊。反正都修復了,大概跟各位說下流程,首先需要你的帳號郵箱地址帶有「amount100」字樣,再攔截Smart2Pay支付選項的網絡通信,只要做好這兩步,充上一塊想返幾百返幾百,遊戲想買多少買多少。差點就糟了重的V社,好在該漏洞並沒有廣為傳播,因為發現它的也不是一般人,而是一名專業的漏洞賞金平台研究員Drbrix。見識短了,這還有衍生行業啊。

做好事就有回報,得知漏洞後V社立馬高度重視進行了緊急修復,並且為了感謝研究員Drbrix的貢獻,V社非常慷慨,向他發放了獎金7500刀……

論摳還是G胖摳啊,這要是給黑客發現了,損失不得添5個零。當然還是提醒各位,鑽漏洞肯定不可取,敢玩白嫖,V社這摳門勁,天南海北,是不會放過你的。發家致富,學學那老哥,還得靠技術啊。

2、更具「魂味」?爆FS正為索尼開發PS5新獨占

正宗魂味,盡在索尼?

曾准確爆料《對馬島之魂》壹岐島DLC的知名舅舅黨「Shpeshal_Nick」近日再爆猛料,From Software正在為索尼PS5,開發一款全新的獨占魂類遊戲。

哇!PC《血源》等不著,倒是《血源2》先來啦?咳咳大家估計得失望了,這個貌似並不是《血源》續作,好像是個新IP。但是不要緊,Shpeshal_Nick在直播中還進一步透露,這款獨占,將會比《隻狼》和《艾爾登法環》更有「魂味」,對於我這種手殘,打不過都挺「魂」的(菜)

這事真與不真還真不太好說,正好上周有個傳聞,8月19日,索尼就要開新一期State Of Play,據說,只是據說,這款PS5的新獨占會有消息公開。「老頭環」還沒賣呢,這新作就亮相了?要是真的,瞅瞅這效率,什麼才叫真正的製作人啊。

說道《血源》,今天YouTube頻道Garden of Eyes公開了他自己參與的《血源》第一人稱Mod項目,看起還蠻帥,老賊,要不考慮下?

新聞一句話

1、Steam周銷《永劫無間》登頂,「給她愛」第十

新一周Steam周銷榜公開,開啟全球公測的《永劫無間》成功登頂,豪華版也占據了第四位,賣得挺好。緊隨其後的,分別是上周第一《喋血復仇》,以及《汽車機械師模擬器2021》,目前本作特別好評。另外即將發售的《人類 Humankind》排名第6,「給她愛5」排名第十。

2、暈了謝謝,《掘地求升》飯制VR版預告公開

《和班尼特福迪攻克難關》,就是當年火熱一時的《掘地求升》,一部飯制VR重製版公開了遊戲預告,作者表示,本作將在保留原作坐罐子登高峰的精髓之上,改善畫面和操作體驗,最重要的是,用追加的VR讓玩家心跳瘋狂加速,惡…已經暈了,謝謝。

3、東線?《決勝時刻:先鋒》四大戰場確認

據傳將於20號公開的《決勝時刻:先鋒》,已有媒體收到了本作的四大戰場預熱視頻,分別是太平洋戰場、北非戰場、西線戰場和東線戰場。另外還有人透露本作首發時,將會有24個地圖,其中16個是6v6地圖。

來源:3DMGAME

V社封堵了無限獲取Steam錢包資金的漏洞

漏洞賞金平台Hackerone上的一位安全研究員最近提交了一個漏洞,該漏洞可以讓用戶在Steam上無限獲得資金。目前該漏洞已被V社修復,發現該漏洞的用戶獲得了7500美元的獎勵。Hackerone是一個將V社等公司與那些喜歡對網站、應用和其他軟體進行黑客操作的用戶聯系起來的網站。 ...

steam嚴重漏洞可免費添加余額V社獎勵黑客7500美元

近日,Hackerone(黑客街:知名全球漏洞眾測平台,發現應用程式漏洞提交後可獲得賞金)上的一名黑客 drbrix 發現了steam的一個嚴重漏洞,該漏洞允許用戶無限制的免費向steam錢包中添加資金,來看下詳細情況。

據悉,這個漏洞與荷蘭支付平台Smart2Pay有關,這個漏洞允許steam用戶免費的添加無限制的資金到steam錢包中,細節操作則是在用戶通過特定電子郵件這一付款選項結帳時,能攔截交易並將steam錢包中的余額膨脹至無數倍。幸運的是目前除了這位黑客,還沒人發現這個漏洞,他自願也將這個bug提交給了V社,V社看到後立刻修復了這個BUG並獎勵了這位黑客7500美元(約合人民幣48576元)。

有國外網友評論表示:「7500美元的獎勵也許太少了,這個漏洞能從根本上破壞steam的市場,還好沒有其他人發現,要感謝這個白帽黑客,不然你們的損失就大了!」。如這位網友所說,惡意的黑客利用BUG往往能對遊戲公司造財產成重大威脅,各大遊戲公司被黑客勒索,已屢見不鮮,V社這次實屬幸運,也許 drbrix 是steam的忠實用戶也說不定。

Hackerone於美國舊金山成立,主要就是為了解決當下不斷有人利用軟體漏洞勒索公司的安全問題,讓全世界有能力的人都可以來檢測bug,獲取傭金,然後他們從中抽成。Hackerone有很多大牌客戶,包括英特爾、任天堂、Twitter、阿里巴巴等,Hackerone注冊的成員平均報酬在20000人民幣左右,有團隊甚至以此為生,目前獲得了超過100萬美元傭金,如果你有能力想賺取外快,也可點此前往注冊。

來源:遊俠網

《APEX:英雄》突然封號2000+ 原因利用漏洞賺排名點數

人氣流行多人競技戰術射擊遊戲《APEX:英雄》官方日前突然宣布,一口氣封了2086名玩家,原因是這部分玩家惡意利用遊戲規則「Dashboarding」,賺取排名點數(RP),令正常玩家們拍手稱快。

·《Apex英雄》(ApexLegends)是一款免費的戰術競技遊戲,適用經典的戰術競技遊戲規則,由泰坦降臨製作組Respawn研發。在遊戲中,我們將領略到擁有強大技能的傳說級角色,並與他們攜手,在這充滿危險與機遇 的土地上,為榮譽、為利益、為名望,攜手而戰。

·被封號的玩家們的作弊行為被稱為「Dashboarding」,操作方法很簡單很暴力,就是為了賺取額外的排名點數(RP),因為遊戲中高排名玩家參加多人匹配時需要繳納的RP報名費也更多,不過如果比賽成績差的話會導致玩家虧損,於是就出現了解決辦法。

·在看到比賽獲勝無望時,直接突然拔斷電源,導致官方判斷遊戲「異常終止」,會給予返回報名費的補償,經過官方嚴格篩選惡意利用的玩家,最終揪出來這2000多名玩家予以制裁。

·制裁名單中其中PS4玩家占據絕對比例,好吧,不知道他們的遊戲機壽命還好麼。

來源:cnBeta

11歲男孩意外發現電商平台漏洞 幸運買到RT X3090

由於現在顯卡硬體市場供需關系混亂,想買到一款平價RTX顯卡簡直難如登天。

為了防止黃牛屯卡,國外一家電商Newegg平台上線抽獎系統讓用戶憑運氣贏得買RTX 30顯卡的資格。雖然此舉確實擋住了不少人,但最近一名美國佛羅里達的11歲男孩卻發現了這家電商抽獎系統的漏洞,成功買到了一張EVGA RTX 3090顯卡。(目前漏洞已被堵住)

恭喜這位幸運男孩

這個漏洞的操作方法是,在電商平台上的「自定義PC」功能中組裝自己想要的硬體,其中也包括顯卡。

而通過此舉放入購物車的硬體都顯示為單獨的商品,在Newegg堵住漏洞之前,用戶可以刪除不想要的硬體,直接單獨購買顯卡,這樣也就實現了跳過抽獎系統買到顯卡。

PC Mag在封堵漏洞前測試,證實確實能直接買到一張RTX 3070

Newegg高級品牌經理Andrew Choi表示:"這個漏洞並沒有造成太大影響,只有少量顯卡通過它被人買到,而我們也停止了所有後續訂單"。他同時感謝這位11歲的小朋友發現了漏洞。

男孩的父親表示,雖然他們想到可以靠這個漏洞買多張顯卡,但還是選擇不去濫用這種好運。不過他也吐槽:「為了買到顯卡我們居然要做到這種地步,這真是可怕。」

來源:快科技

和府撈面、華萊士等接連道歉 餐企管理漏洞待補

近期多個餐飲品牌因食品安全問題成為熱點,其背後折射出的是餐飲企業對自身相關環節從業人員管理的「漏洞」。日前,連鎖快餐品牌華萊士被曝後廚工作人員操作不規范系列問題登上熱搜,隨後在7月17日晚,華萊士發布聲明致歉,表示涉事餐廳已停業整頓,並派駐稽查小組對該餐廳進行整改檢查,對該區域內所有員工再次強化培訓,重申並落實各項產品操作規范和作業流程。

無論是此次涉事的華萊士,還是前不久的和府撈面、明星火鍋品牌辣鬥辣,其出現的操作不規范等系列問題也是餐飲企業管理不到位的真實寫照。

根據被曝光的視頻顯示,華萊士後廚工作人員未戴口罩手套製作炸雞、漢堡,並且在操作過程中存在咳嗽的情況。同時,雞塊掉在干地面上,撿起放回去,掉在濕地面上,撿起來復炸。另外,還存在油煙機清洗劑直接滴進鍋內等行為,消費者也評價用餐後腸胃不適。

對此,華萊士方面表示,已對相關報導中提及的個別員工操作不規范情況展開調查,涉事餐廳北京霍營店已停業整頓,並對該區域內所有員工進行培訓,重申各項產品操作規范和作業流程。此外,華萊士派駐稽查小組對該餐廳進行整改檢查,確保各項措施落實到位。後續,華萊士將持續強化食安稽核巡查制度,對餐廳各項業務流程進行核查,確保為消費者持續提供安全可靠的用餐體驗。

接下來,華萊士在企業管理監督等方面有何具體規劃?北京商報記者致電華萊士方面,截至發稿電話未有人接聽。

無獨有偶,前不久,同為連鎖餐飲品牌的和府撈麵店內出現死老鼠,店員隨後將其撿起來,直接從出餐口丟回去,引起消費者用餐不適。隨後,和府撈面致歉並回應,門店立即閉店整改,對店鋪評估合格後方可營業。並解釋當時店員戴一次性手套進行了包裹處理,丟入收餐口里垃圾桶完成區域消毒,並於當天安排專業消殺公司進行店內、店鋪周邊全面再次消殺。

除了連鎖餐飲品牌,明星門店因為食品安全問題「翻車」的消息也是頻上熱搜。日前,湖南衛視主持人杜海濤創立的火鍋品牌「辣鬥辣」,其合肥淮河路店被消費者投訴火鍋湯菜中有蒼蠅。隨後,該店因衛生狀況不符合標準等問題,被市場監管部門責令停業整改。隨後,辣鬥辣發布致歉聲明表示,經核實,合肥淮河路步行街「辣鬥辣」火鍋店食品加工區確實存在操作不規范之處,已在最短時間內按監管部門要求完成整改。

從目前涉事的餐飲品牌來看,無論是連鎖品牌還是個體單店,均存在從業人員健康管理等制度執行不到位、加工操作行為不規范、後廚加工區衛生狀況差等問題。而這背後折射出的是餐飲企業對於從業人員管理的漏洞。

中國食品產業分析師朱丹蓬表示,從華萊士事件來看,其整個供應鏈以及質量內控體系方面仍然不成熟,做得也不夠細致,因此才會發生此次事件。另外,食品安全問題與餐飲行業質量內控體系執行不到位有關,雖然企業在食品安全方面都制定出嚴格的規章制度,但是在管理監督、考核、處罰等方面存在太多紕漏。隨著中國餐飲行業的高速發展,質量與速度、擴張與員工培訓、產業的火爆與食品安全等矛盾已經成為中國餐飲行業的通病。同時,這也是嚴重製約整個中國餐飲行業進一步升級以及創新的重要問題。

在一位餐飲從業者看來,食品安全問題會給餐飲企業帶來致命的影響,尤其是在疫情後,消費者對餐企食品安全標準、衛生環境要求有了本質性的提升,因此餐飲企業一直在加強食品安全建設,在食品安全方面高度關注並深度改進。同時,像北京市推出明廚亮灶也幫助企業規范後廚和環境衛生秩序。對於企業而言,需要在從業人員綜合素質方面進一步提升,加大食品安全知識的培訓和宣傳力度。尤其是在現場管理、培訓、監督、改進等方面形成良好的配合和實施,勿讓管理制度形同虛設。

來源:cnBeta

鍵鼠也能使用輔助瞄準?《Apex英雄》再現惡性漏洞

當前版本的《Apex英雄》存在一個極具破壞性的漏洞,它允許鍵鼠玩家可以使用輔助瞄準進行攻擊,這已被列入開發者的待辦事項,但專業人士認為這個問題不會很快被解決。

在《Apex英雄》等多人跨平台遊戲中,輔助瞄準可以使手把玩家擁有與鍵鼠玩家抗衡的資本,雖然輔助瞄準存在爭議,但它給了手把玩家一個公平競爭的機會。

但一些《Apex英雄》玩家已經開始利用這一點,並使用了一個讓鍵鼠玩家能夠通過手把實現輔助瞄準的漏洞。

Cloud9戰隊的《Apex英雄》隊員PVPX在推特上呼籲玩家團結起來反對這個漏洞,並希望Respawn能對此採取行動。

在一段視頻中,PVPX表示,當手把插到PC上時,玩家將左側扳機鍵固定在手把上,並將沖刺設置為LT,這樣遊戲就會認為玩家是一直在使用手把玩遊戲。

演示視頻:

他在視頻中解釋道:「你可以使用滑鼠和鍵盤遊玩,但它不會切換到滑鼠和鍵盤輸入模式。你可以通過滑鼠和鍵盤獲得瞄準輔助」。

在隨後的推特中,他解釋了開發者計劃如何修復這一漏洞,但並沒有堅持這一計劃。「我不知道這需要多長時間,因為現在肯定有更大的問題需要擔心,但至少他們意識到了」。

目前還不清楚這個修復對於開發團隊來說有多簡單,在那之前,他們需要努力解決遊戲的主要完整性問題。

來源:3DMGAME

趕快更新BIOS 戴爾電腦曝出漏洞:可被遠程控制 3000萬台中槍

安全研究機構Eclypsium發現,戴爾的遠程BIOS升級軟體出現了一個嚴重漏洞,會導致攻擊者劫持BIOS的下載請求,並使用經過修改的文件進行攻擊。這會使得黑客可以控制系統的啟動過程,破壞作業系統。

出現問題的軟體是BIOSConnect,它是戴爾的SupportAssistant的一部分,該軟體預裝在大多數戴爾的Windows設備上。多達3000萬台設備,包括筆記本電腦、台式機和平板電腦都受到影響。

戴爾的遠程BIOS更新軟體對中間人攻擊開放,允許攻擊者在多達129種不同型號的戴爾筆記本電腦的BIOS中遠程執行代碼。

Eclypsium公司的研究人員解釋說:"這種攻擊將使對手能夠控制設備的啟動過程,並影響作業系統和更高層的安全設定。

該服務使用一個不安全的TLS連接,從BIOS到工具軟體一共有三個溢出漏洞,其中兩個溢出安全漏洞影響作業系統恢復過程,而另一個影響固件更新過程,這三個漏洞都是獨立的,每個漏洞都可能導致BIOS中的任意代碼執行。

研究人員建議,所有的戴爾電腦都需要更新BIOS,並建議不要用戴爾的BIOSConnect功能來執行此操作,應到官網進行下載。

來源:快科技

黑客利用三星設備預裝應用程式漏洞來監視用戶

安全研究人員在三星預裝的安卓應用中發現了多個關鍵的安全漏洞,如果成功利用這些漏洞,可能會讓黑客在未經用戶同意的情況下訪問個人數據,並控制設備。移動安全初創公司Oversecured的創始人Sergey Toshin在周四發表的分析報告中表示,這些漏洞可能允許攻擊者訪問和編輯受害者的聯系人、電話、簡訊/彩信,以設備管理員的權限安裝任意應用程式,或以系統用戶身份讀寫任意文件,並且可能改變設備的設置。

Sergey Toshin在2021年2月向三星報告了這些漏洞,之後三星在4月和5月的每月安全更新中發布了修正檔,針對以下漏洞:

CVE-2021-25356--管理供應中的第三方認證繞過

CVE-2021-25388 - Knox核心中的任意應用安裝漏洞

CVE-2021-25390 - PhotoTable中的意圖重定向

CVE-2021-25391 - 安全文件夾中的意圖重定向

CVE-2021-25392 - 有可能訪問DeX的通知策略文件

CVE-2021-25393 - 可能以系統用戶身份讀/寫訪問任意文件

CVE-2021-25397 - TelephonyUI中的任意文件寫入

這些漏洞的影響意味著它們可以被利用來安裝任意的第三方應用程式,授予設備管理員權限來刪除其他已安裝的應用程式或竊取敏感文件,作為系統用戶讀取或寫入任意文件,甚至執行特權操作。在一個概念驗證(PoC)演示中,黑客可以利用PhotoTable和Secure Folder中的意圖重定向漏洞,劫持應用程式的權限,訪問SD卡並讀取手機中存儲的聯系人。同樣,通過利用CVE-2021-25397和CVE-2021-25392漏洞,攻擊者可以用惡意內容覆蓋存儲簡訊/彩信的文件,竊取用戶通知中的數據。

建議三星設備所有者安裝三星最新固件更新,以避免任何潛在的安全風險。

來源:cnBeta

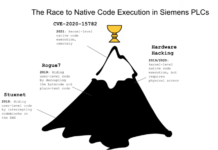

西門子PLC系統再曝嚴重漏洞 攻擊者可繞過保護並執行遠程代碼

上周五,西門子發布了一個更新,以修復近日曝出的又一個可編程邏輯控制器(PLC)的嚴重漏洞。受影響的 PLC 型號包括了 SIMATIC S7-1200 和 S7-1500,兩者都可能被惡意行為者用來遠程訪問受保護的記憶體區域,以實現不受限制和難以被發現的代碼執行。

(來自:Claroty)

通過對用於在微處理器中執行 PLC 指令的 MC7 / MC7+ 字節碼語言進行逆向工程,Claroty 證實了西門子 PLC 中存在的這個記憶體保護繞過漏洞(CVE-2020-15782)。

該漏洞的 CVSS 嚴重性評分為 8.1,慶幸的是目前尚無證據表明其已在野外被利用。西門子在警報(PDF)中提到,未經身份驗證的遠程攻擊者可通過網絡訪問 102 號 TCP 埠。

在將任意數據或代碼寫入受保護的記憶體區域、或讀取敏感區域的數據之後,黑客就能夠對設備發起進一步的攻擊。

Claroty...

開發者發現蘋果自研M1有巨大漏洞:不改設計無法修復

對於蘋果自研的M1處理器,現在有開發者發現,其有巨大的漏洞,嚴重到如果蘋果不修改設計就無法修復的地步。

據媒體報導,開發人員赫克托·馬丁(Hector Martin)發現,蘋果自研的M1晶片存在一個安全性漏洞,該漏洞允許任何兩個在作業系統下運行的應用程式秘密交換數據,而無需使用記憶體、插槽、文件或任何其他正常的作業系統功能,這違反了作業系統的安全原則。

馬丁將這一漏洞稱為M1RACLES。他表示,該漏洞主要是無害的,因為它不能被用來感染Mac電腦,也不能被漏洞或惡意軟體用來竊取或篡改存儲在電腦上的數據。

馬丁還表示,該漏洞完全被植入蘋果M1晶片,如果不對晶片進行重新設計,就無法修復這一漏洞。

據悉,自2005年起,蘋果就與Intel合作開發Mac處理器。然而,在2020年的全球開發者大會上,蘋果公司公布了自研晶片的計劃,而接下來他們還會有M2,甚至更強的處理器推出。

來源:快科技

Thunderbird郵件客戶端迎來78.10.2更新:堵上偽造發件人漏洞

過去幾個月,Mozilla 旗下安全電子郵件客戶端「雷鳥」(Thunderbird)被曝用純文本格式保存了一些用戶的 OpenPGP 密鑰。該漏洞的追蹤代號為 CVE-2021-29956,影響從 78.8.1 ~ 78.10.1 之間的軟體版本。雖然嚴重等級較低,但開發者還是努力在新版中實施了修復,同時為 Thunderbird 所使用的加密密鑰添加了額外的保護。

幾周前,Mozilla E2EE 郵件列表中的用戶發現,他們可在無需輸入主密碼的情況下,直接查看受 OpenPGP 加密保護的電子郵件。而按照正常的功能邏輯,查看前是必須先進行用戶身份驗證的。

受該缺陷影響,本地攻擊者將可通過查看和復制這些 OpenPGP 密鑰來偽造發件人,並悄悄地向其聯系人發送不為用戶所知的電子郵件。

在最新的安全公告中,Mozilla 提供了有關 CVE-2021-29956 漏洞的更多細節,以及他們是如何在 Thunderbird 78.10.2 版本中修復該漏洞的。

使用...

《鬥陣特攻》出現致命漏洞 可使玩家電腦崩潰

遊戲中玩家使用未修復Bug來作弊的情況很常見,但最近在《鬥陣特攻》中發現的程序漏洞卻屬於極度惡意Bug。玩家可以通過將垃圾語音郵件線路接入遊戲語言中的方式來提高隊友延遲以至於隊友被踢出房間,並且該甚至會打亂原有電腦設置。

Twitch主播Metro在遊玩過程中親歷了這種情況。主播Metro被一名溫斯頓玩家整到遊戲直接崩潰。

之後,他也在推特上解釋當時情況,並提醒玩家們注意,他稱這並不是連接錯誤,而是一種能導致你遊戲或電腦崩潰的Bug。《鬥陣特攻》作為一款3A大作還出現這種問題屬實可恥,並且他還認為該Bug也可能會對硬體有一定程度的破壞。

而且並不是只有主播Metro遭遇此類問題,其他Twitch上的鬥陣特攻主播有遇到類似情況,其中一位主播頂著巨大延遲來禁言隊友才躲過一劫。

《鬥陣特攻》Bug視頻:

來源:3DMGAME

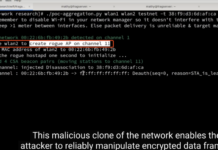

一身漏洞狂奔24年 人人都用的WiFi被曝重大漏洞

你正在用的WiFi,被發現了重大漏洞!

下至帳號密碼,上至設備權限,沒有一個是安全的。

而且,漏洞波及所有連接WiFi的設備。

WiFi本來已經是和陽光空氣一樣普遍的東西,已經是當代人生存必要條件之一

但這次被發現的漏洞,卻在WiFi最底層的協議中,「潛伏」了24年。

漏洞有多嚴重?

毫不夸張地說,手機、電腦,還是智能音箱、手錶這類AI設備,無一倖免。

最先發現漏洞的比利時荷語魯汶大學Mathy Vanhoef教授,實況演示了這些漏洞會造成怎樣的嚴重後果。

首先是通過WiFi截取關鍵的帳號和密碼。

利用漏洞,黑客鎖定目標WiFi,然後「克隆」一個特徵完全相同的網絡。

然後,給受害者發一封連結WiFi的認證郵件或簡訊,其中包含一張「人畜無害」的圖片,受害者在加載時,會自動收到一個TCP包。

而這個TCP包,會在原有的WiFi協議框架里注入新的幀,受害者下一次打開WiFi連接時,就會自動連上假WiFi。

接著,黑客只需要使用Wireshark這種抓包工具,就能截取使用者在網絡上收發的信息。

基本上,你在網絡上輸入帳號密碼這類操作,相當於「實況直播」給了黑客。

當然,這種手段最適合機場、酒店這種公共場合WiFi。

但是,攻擊者也可以多花一些功夫,偽裝成網絡運營商給家庭WiFi用戶發郵件。

第二種威脅,是攻擊者直接利用WiFi遠程獲取設備使用權限,比如電腦、智能音響,監控攝像等等。

演示中,Vanhoef以一個可以連接WiFi進行遠程控制的智能台燈為例。

首先,他先通過使用同一WiFi的蘋果Mac電腦追蹤到目標IP位址,由於WiFi協議中的漏洞,甚至不用知道WiFi密碼,就能遠程操控設備:

試想一下,如果黑客操控的是家中的智能家居、或智能音箱這類帶有攝像錄音功能的設備,會有多麼可怕的後果。

最後,利用這些漏洞,攻擊者還可以實現非常復雜的黑客操作。

因為這些漏洞存在於協議底層,意味著即使不接入公共網絡,僅在區域網的設備也面臨風險。

比如演示中的目標是一台隔絕於外網的Win7系統電腦。

攻擊者只要同樣接入這個區域網,就能利用漏洞直接擊穿路由防火牆,把程序植入目標電腦。

接下來,在受害者電腦上的一舉一動,都被實時直播:

而且,攻擊者還能遠程奪取控制權,或者悄悄植入程序。

△演示中遠程打開了系統的計算器

如此危險的漏洞,到底是怎麼出現的呢?

「潛伏」24年的漏洞

這次發現的漏洞,涉及基本所有的WiFi安全協議,包括最新的WPA3規范。

甚至WiFi的原始安全協議,即WEP,也在其中。

這意味著,這幾個設計缺陷自1997年發布以來一直「潛伏」在WiFi中。

但幸運的是,這些缺陷並不是那麼容易被利用,因為這樣做需要用戶互動,或者在不常見的網絡設置時才可能。

所以這也是為什麼這些漏洞能潛伏24年之久。

所以,在實踐中,最大的隱患來自WiFi產品中設計缺陷。

純文本注入漏洞

黑客可以輕松地將幀注入到受保護的Wi-Fi網絡中。

攻擊者通常會精心構建一個框架來注入未加密的WiFi。

針對路由器,也可以被濫用來繞過防火牆。

而在實際中,某些Wi-Fi設備允許接受任何未加密的幀,即使連接的是受保護的WiFi網絡。

這意味著攻擊者不需要做任何特別的事情。此外,許多Windows上的WiFi加密在被分割成幾個(明文)片段時,也會錯誤地接受明文幀。

幀聚合漏洞

幀聚合功能本來是將小幀合並成一個較大的聚合幀來提高網絡的速度和吞吐量。

為了實現這一功能,每個幀都包含一個標志,表示加密傳輸的數據是否包含一個單一的或聚合的幀。

但這個 「聚合 「標志沒有經過驗證,可以被對手修改,這意味著受害者可以被欺騙,以一種非預期的方式處理加密傳輸的數據。

幀碎片功能漏洞

第二個缺陷是Wi-Fi的幀碎片功能。

該功能通過將大的幀分割成較小的片段來增加連接的可靠性。

當這樣做時,屬於同一幀的每個片段都使用相同的密鑰進行加密。

然而,接收者並不需要檢查這一點,他們會重新組合使用不同密鑰解密的片段。在極少數情況下,這可以被濫用來滲出數據。

路由器端驗證信息缺失

一些路由器會將握手幀轉發給終端,即使來源還沒有任何認證。

這個漏洞允許對手進行聚合攻擊,並注入任意的幀,而無需用戶互動。

此外,還有另一個極其常見的漏洞,接收端也從不檢查收到的所有的片段是否屬於同一個框架,這意味著對手可以通過混合兩個不同框架的手段來偽造信息。

最後,市面上還有一些設備將碎片幀作為全幀處理,這樣的缺陷可以被濫用來注入數據包。

怎麼辦?

WiFi底層協議帶著一身漏洞狂奔了24年,如今無數設備都在使用。

再想從底層協議開始改,要付出的成本和工作量不可想像。

Mathy Vanhoef專門開發出了測試工具,可以檢驗設備是否存在前面所說的漏洞。

還在Github上貼出了所有漏洞標識符。

既然不能改WiFi協議,唯一的方法就是升級設備了。

目前升級程序還在製作中,不久就會放出來。

來源:快科技

《Apex英雄》藏石頭里會被官方封禁 遊戲漏洞是玩家的責任嗎?

《Apex英雄》第9賽季最近上線,而隨之而來的也是一些全新的遊戲漏洞。最近有玩家利用一些漏洞卡進遊戲內的一些石頭里,在這些石頭里的玩家不會受到任何敵人攻擊的傷害。這些被稱作「幽靈石」的石頭都出現在『瞬移跑者』地圖中。

雖然在昨天的更新中這一漏洞就應該被修復,但是Respawn在推特中提到,這一問題因為「質量保證問題」暫時不會被修復。

緊隨其後的推特中,Respawn還警告玩家,禁止之後繼續使用這個漏洞:「請注意在這個漏洞存在的期間利用它是會被封禁的。」

雖然這個利用這個漏洞的人的確非常難以對付,但是這一決定在業界並不常見。像是《虹彩六號:圍攻》、《特戰英豪》以及《決勝時刻現代戰域》雖然也不允許玩家利用遊戲內的漏洞,但是這些規定一般並不會導致玩家被封禁,開發者更專注於封禁那些使用作弊軟體的玩家。

因此許多玩家都紛紛表示「這是完全不能接受的」。來自新聞評論區里的一位玩家說:「使用自動瞄準或是其它的作弊軟體是一回事,但是使用遊戲內漏洞完全應該由遊戲開發者負責。修復這個漏洞。不要懲罰利用當前遊戲內機制來獲取優勢的玩家。」

推特回復中有人問道:「為什麼不暫時把這些石頭刪了呢?」

另一位玩家在推特回復中提起有關之前角色沃特森角色技能出現錯誤的問題,該問題至今未被修復。該名玩家想知道什麼時候這個問題會被修復,別的網友回復說:「應該還在想辦法修復吧。」

來源:3DMGAME

AirDrop存在漏洞,黑客可獲取用戶的電話號碼以及電郵地址

德國達姆施塔特工業大學的研究人員發現,iPhone手機上的AirDrop功能可能會泄露用戶的電話號碼以及電郵地址。

黑客如果要利用AirDrop來獲得iPhone用戶的電話號碼或者電郵地址的話,需要待在距離目標iPhone非常近的范圍內,iPhone要開啟了AirDrop功能並且打開了一張公開分享表。

雖然說這樣子的場景不太可能在正常使用iPhone的時候出現,但是研究人員認為這個漏洞可以導致「嚴重隱私泄露」。

「AirDrop為了確定對方是不是已知聯絡人,會利用一種雙向機制來對比雙方的電話號碼以及電郵地址。」

雖然說Apple已經加密了這個訊息,但是研究人員表示Apple所使用的哈希(Hash)技術「未能為發現聯絡人提供足夠的隱私保護,因為其所使用的哈希值可以透過簡單的技巧或者蠻力破解的方式被快速破解。」

AirDrop的這個漏洞其實早在2019年就已經被發現了,並且研究人員當時也就此回報給了Apple,不過後者一直沒有確認這個漏洞的存在。

研究人員進一步表示:

「直至目前為止,Apple並沒有確認這個問題的存在,或者著手於研究解決方案。這意味著有超過15億部Apple設備仍然潛在隱私攻擊的風險。用戶只能夠透過關掉AirDrop,以及避免打開共享菜單來保護自己。」

AirDrop是IPhone、iPad、iPod以及Mac上最快捷方便的內容分享功能,於2013年在Mac上首次出現。

來源:超能網

地球磁場中莫名其妙地存在一處越來越大的漏洞

我們地球的地磁裝甲有道縫隙,且縫隙越來越大。

在過去兩個世紀中,位於南大西洋南部的地磁場中的一點越來越弱,現在薄弱點又一分為二。

對於人類來說,現在還不必擔心:防護罩繼續保護地球免受致命的太陽輻射的傷害。

但是,「南大西洋異常」確實影響了穿過南美與南非之間區域的衛星和其他太空飛行器。

那是因為大量帶電的太陽能粒子會從那里滲出,可能會導致計算機和電路故障。

正如NASA所說,不斷增長的磁場「疤痕」,來源有點神秘。但是科學家們希望預計它會繼續發展。

巴黎地球物理研究所的地磁專家朱利安·奧伯特(Julien Aubert)說:「它將越來越大。」

奧伯特認為,疤痕可能與地球內部2897公里深處的兩塊巨大的稠密岩石斑點有關。由於其成分,那些岩石塊會干擾生成磁場的液態金屬。

根據亞利桑那州立大學地球動力學研究人員Qian Yuan的說法,兩個斑點「在體積上都比珠穆朗瑪峰大數百倍」。

Yuan的團隊認為,這些斑點的起源是超乎尋常的:一顆古老的,火星大小的行星撞擊地球後的殘跡。

在地球表面以下近3219公里處,行星外核中的旋渦鐵流產生了磁場。磁場從那里一直延伸到我們周圍的空間。

該漩渦部分來自一個過程:岩心較熱,較輕的物質上升到上方的半固態地幔中。在那里,它與涼爽,緻密的地幔物質交換位置,而地幔物質沉入下方的岩心中。這也被稱為對流。

問題在於,南部非洲下面的核心與地幔之間的邊界處正在嚴重破壞這種對流,從而削弱了其上方的磁場強度。

Yuan的團隊正在調查的方向之一,就是找到幕後黑手。

他認為,這些斑點是古老的名為「Theia」的行星的殘骸,該行星在45億年前的地球嬰兒期撞上我們。後果之一是,它和地球合力製造出了月亮。

Yuan認為,天地大劫之後,Theia的兩塊可能沉沒進地幔並存在於地幔的最深處。

這些斑點(它們的技術名稱是大低剪切速度區)比地球其他地方的密度高1.5%至3.5%,而且溫度更高。

因此,當這些地塊參與對流時,它們可能會隨著打轉。反過來,這可能導致南部非洲下方岩心中的鐵以與岩心其他部分中的鐵相反的方向旋轉。

地球磁場的方向取決於內部鐵質的移動方向。為了產生強磁場,整體必須以相同的方式定向。因此,任何偏離常規模式的區域都會削弱磁場的整體完整性。

不過,這些低剪切速度區也可能根本就不是原因。

「為什麼另一個區域所在的太平洋上的磁場中不會出現同樣的弱點呢?」丹麥技術大學的地球物理學家Christopher Finlay忍不住質疑道。

弱磁場無法抵禦太多來自太陽風的帶電粒子到達低地球軌道。這可能會導致電子系統出現故障,中斷數據收集並導致昂貴的計算機組件過早老化。

奧伯特說,在1970年代,1980年代和1990年代,南大西洋異常地區的衛星故障頻繁發生。

即使到了今天,歐洲航天局也發現,在該地區飛行的衛星「更有可能遇到技術故障」,例如干擾通信。

這就是衛星運營商在衛星穿過上述區域時要關閉不必要部件的原因。

據美國宇航局稱,哈勃太空望遠鏡每天也要繞過地球15個異常區域中的10個,將近15%的時間都花在這片「敵對地區」。

一些研究表明,該地區的總面積在過去200年中增長了三倍,並且它繼續逐年擴大。

在過去的十年中,Swarm還觀察到異常現象已分裂成兩半:非洲西南部的海洋上空也出現了一個磁弱區域,而另一區域位於南美洲的東部。

Finlay認為,這是個壞消息,因為這意味著太空飛行器的敵對區域將越來越大。

他說:「衛星不僅會在南美地區出現問題,而且在進入南部非洲地區時也會受到影響。」

https://www.sciencealert.com/a-vast-chunk-of-an-alien-world-could-be-behind-a-weak-spot-in-earth-s-magnetic-field

來源:kknews地球磁場中莫名其妙地存在一處越來越大的漏洞