幽靈、熔斷漏洞曝光後,Intel、AMD處理器的安全漏洞似乎突然之間增加了很多,其實主要是相關研究更加深入,而新的漏洞在基本原理上也差不多。

事實上,Intel、AMD、ARM、IBM等芯片巨頭都非常歡迎和支持這類漏洞安全研究,有助於提升自家產品的安全性,甚至資助了不少研究項目,近日新曝光的LVI漏洞就是一個典型。

LVI的全稱是Load Value Injection,大致就是載入值注入的意思,由安全研究機構BitDefender首先發現,並在今年2月10日匯報給Intel。

它影響Intel Sandy Bridge二代酷睿以來的絕大部分產品,只有Cascade Lake二代可擴展至強、Coffee Lake九代酷睿Comet Lake十代酷睿部分免疫,Ice Lake十代酷睿完全免疫。

該漏洞可以讓攻擊者繞過Intel SGX軟件保護擴展機制,從處理器中竊取敏感信息,類似幽靈漏洞,不過Intel、BitDefender都認為它只有理論攻擊的可能,暫不具備實質性威脅。

Intel表示,受影響產品只有關閉超線程才能規避此漏洞,不過同時Intel也更新了SGX平台軟件、SDK開發包,以避免潛在的安全威脅,簡單說就是在受影響指令前增加了一道LFENCE指令保護牆。

Intel以往的安全修正檔經常會影響性能,但幅度都不是很大,這次又會怎樣呢?

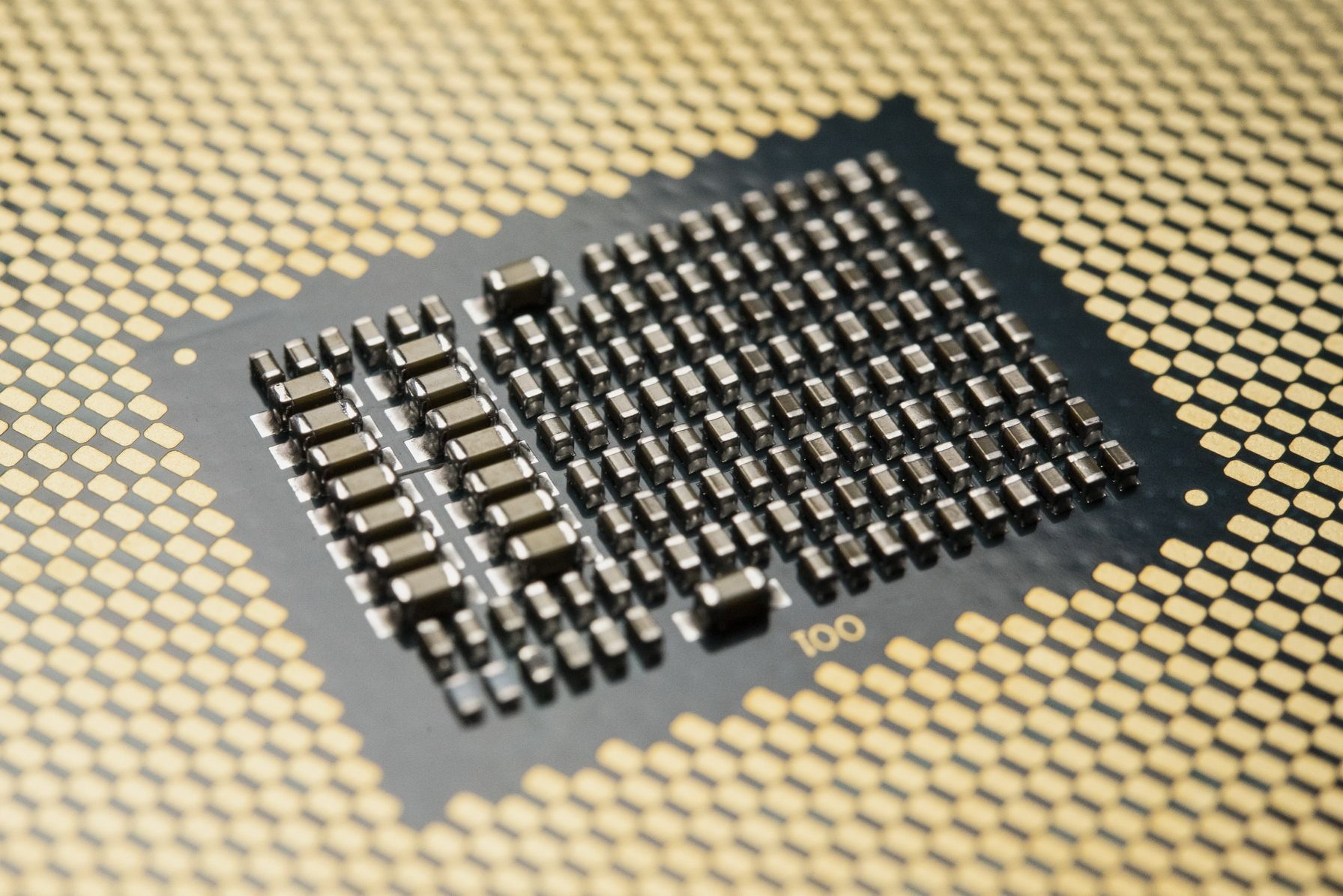

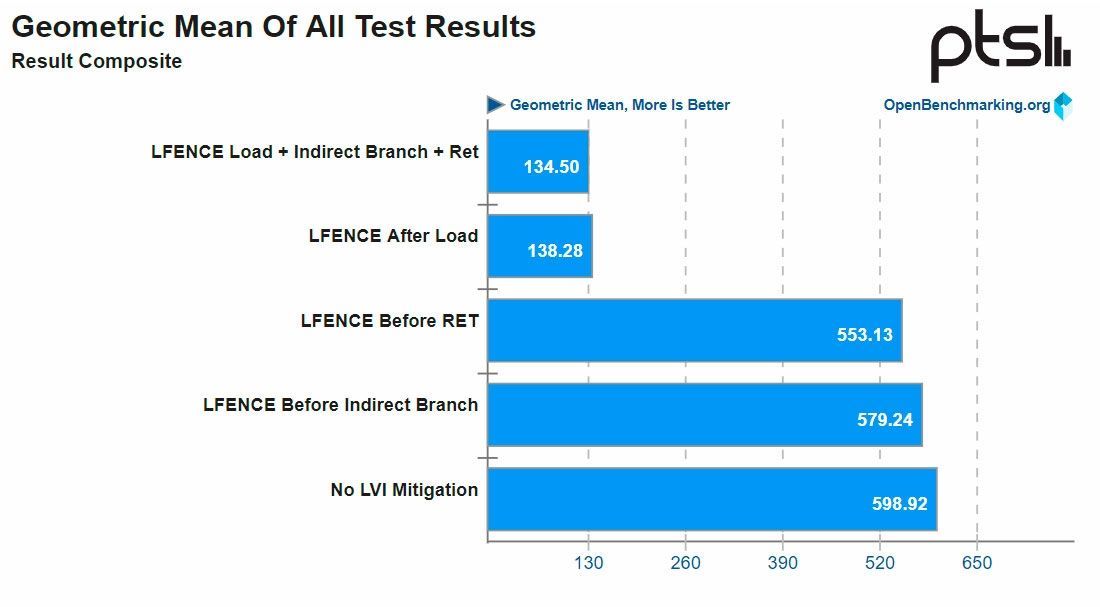

Phoronix找了一顆至強E3-1275 v6(Kaby Lake),在Linux環境下進行了測試,包括未打修正檔、分支預測前載入LFENCE、RET指令前載入LFENCE、載入後執行LFENCE、同時載入LFENCE/RET/分支預測。

結果發現,分支預測和RET指令前載入LFENCE影響不大,性能只損失3%、8%左右,但後兩種情況損失慘重,幅度高達77%。

這不是一夜回到解放前,直接就打回原始社會了……

不過幸運的是,LVI漏洞對普通消費者可以說幾乎毫無影響,因為主流PC根本用不到SGX,企業用戶倒是因為經常使用SGX、虛擬化而必須重視起來。

同樣幸運的是,要想利用這個漏洞極為復雜,理論上可以通過JavaScript發起攻擊,但難度極大。

來源:快科技