Tag: 漏洞

《玩具熊的五夜後宮安全漏洞》攻略 簡述

中文設置

1、玩家可以直接打開游戲,就會進入游戲的主頁面。

2、選擇點擊左下角的設置,類似於齒輪一樣的圖標。

3、進入之後,在設置這個頁面中,找到Language選項。

4、點擊後,會看見旁邊有選項的框,選擇Chinese。

5、完成後,直接進行保存,然後返回遊戲即可。

發售時間

1、發售時間:2021年12月16日

2、該游戲支持簡體中文,更加便於玩家的選擇。

配置要求

一、最低配置

1、需要64位處理器和作業系統

2、作業系統:Windows 10 (64 bit)

3、處理器:AMD Ryzen 5 3600, Core i5 6600K

4、內存:8 GB RAM

5、顯卡:Nvidia GeForce GTX 1050 Ti

6、DirectX 版本:12

7、存儲空間:需要 80 GB 可用空間

二、推薦配置

1、需要64位處理器和作業系統

2、作業系統:Windows 10 (64 bit)

3、處理器:AMD Ryzen...

《最後紀元》負面狀態關鍵漏洞有什麼用

《最後紀元(Last Epoch)》中的狀態可以分為正面狀態和負面狀態兩種,其中負面狀態是戰鬥中放技能經常遇到的,關鍵漏洞就是其中一種,而這種負面BUFF的效果就是可以使被附著目標的被暴擊的幾率增加。

最後紀元負面狀態關鍵漏洞有什麼用

關鍵漏洞

效果是可以使被附著目標的被暴擊的幾率增加,增加幾率並不算多。

關鍵漏洞具體作用屬性如下圖

點擊圖片即可查看大圖

來源:3DMGAME

影響AMD所有Zen1-4處理器 AMD公布4個「高危」漏洞:速速更新

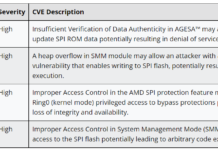

快科技2月15日消息,近日AMD發布公告披露了4個高危漏洞,涉及到伺服器、台式機、工作站、HEDT、移動和嵌入式Zen1-4架構處理器,建議用戶盡快安裝安全補丁。

AMD表示,這4個高危漏洞均存在於雙串行外設接口(SPI)中,黑客可利用該漏洞發起拒絕服務攻擊,或者遠程執行任意代碼。

此次披露的4個漏洞如下:

CVE-2023-20576:AGESA中數據真實性驗證不足,可能允許攻擊者更新SPI ROM數據,從而導致拒絕服務或權限提升。

CVE-2023-20577:SMM模塊中的堆溢出可能允許攻擊者訪問第二個漏洞,從而允許寫入SPI快閃記憶體,從而可能導致任意代碼執行。

CVE-2023-20579:AMD SPI保護功能中的不當訪問控制,可能允許具有Ring0(內核模式)特權訪問的用戶繞過保護,這可能會導致完整性和可用性丟失。

CVE-2023-20587:系統管理模式(SMM)中的不當訪問控制,可能允許攻擊者訪問SPI快閃記憶體,從而可能導致任意代碼執行。

目前AMD暫未完成對所有受影響產品的安全修復,因此Ryzen 3000系列台式機CPU,4000系列移動APU的用戶在接下來應需要注意,並在有更新時及時進行安裝。

來源:快科技

《黎明殺機》主管批評《幻獸帕魯》:好玩但漏洞百出

Nathan的主要批評集中於《幻獸帕魯》的技術缺陷上。他稱這款游戲「漏洞百出」,指出地圖上的隨機漏洞是對玩家的最大威脅。他批評戰鬥系統「無聊而重復」,並指出了游戲的平衡問題,尤其是在游戲的中後期。在他看來,巨大的開放世界顯得「空洞」,到處都是無趣的興趣點。

盡管如此,Nathan也承認《幻獸帕魯》的核心玩法有其優勢,他稱贊游戲在馴服帕魯時讓人產生「再捕捉一次」的欲望,在製作系統中讓人產生「再建造一次」的欲望。他承認自己在游戲中花費了「很多時間」,甚至通關了所有塔主,這足以證明游戲能夠讓玩家全神貫注。

盡管最初很吸引他本人,但Nathan表示最終發現游戲缺乏情感共鳴。他將這款游戲與《寶可夢》相提並論,批評玩家與其同伴之間缺乏有意義的聯系。他認為這些生物是「可有可無的資源和勞動力」,Nathan認為,這種不一致性破壞了「敘事和諧」的潛力,在這種和諧中,游戲機制強化了主題元素。

Nathan最後下達結論,他認為《幻獸帕魯》的成功為《寶可夢》開發商Game Freak敲響了警鍾,並敦促他們從《幻獸帕魯》的優缺點中吸取教訓。他還贊揚了開發商Pocketpair與Game Pass達成的交易,稱這是工作室的「勝利」。(來源:playground)

來源:遊民星空

《決勝時刻20》出現高速爬行漏洞 官方正在調查

《決勝時刻20現代戰爭3》開發商「小錘」Sledgehammer Games 表示,它們正在調查一個允許玩家匍匐時快速在地盤上爬行的漏洞。

該漏洞允許玩家像蛇一樣俯臥時依然能夠快速的移動,更小的截面和更低的高度讓他們在戰鬥中獲得了不公平的優勢。

開發商目前已經注意到了這一點,並稱其是 PC 平台上的漏洞,目前正在進一步調查。在推特(X)上開發商表示:「我們正在調查一個漏洞,該漏洞允許玩家看起來在俯臥動畫中時進行沖刺。」

想要重現該漏洞,玩家需要在設置中啟用「自動沖刺」並在鍵鼠設置中將更改姿勢為匍匐的按鍵設置為滑鼠滾輪。然後,玩家需要將滑鼠滾輪的輸入延遲設置為 0。這樣玩家可以欺騙遊戲,跳躍至空中時同時按住前進和俯臥,同時滾動滑鼠滾輪。現在即便玩家在匍匐時依然會以沖刺速度移動。

來源:3DMGAME

《真人快打1》出漏洞:調整主機時間可獲取絕版皮膚

此前,游戲開發商NetherRealm曾表示,如果玩家錯過了皮膚,可以將來賽季回歸時再獲得。

然而,玩家很快發現這些活動皮膚依然可以通過正常遊玩游戲獲取。而獲取的方法則是百試不爽的經典辦法——更改游戲主機的時間,回到第一賽季的活動期間。

推特用戶@iScream分享了這一漏洞,告訴其他玩家他們可以通過將PS5或者NS上的日期更改到11月6日之前的時間,從而不花一分錢獲得皮膚。一旦獲得,玩家即便將日期改回正常時間,皮膚依然會保留。

來源:遊民星空

《星空》玩家巧用漏洞:合法快速獲得阿基拉警衛服

近日,有位玩家發現了《星空(Starfield)》遊戲中的一個物理引擎漏洞,通過多次使用鐵盒攻擊NPC,可以得到阿基拉警衛制服,而且不會讓對方產生敵意或構成犯罪。這一行為在Reddit上引起了熱烈的討論,有玩家認為該漏洞可以用來消滅幾乎所有的NPC。

【游俠網】《星空》合法獲得阿基拉警衛服方法

此外,《星空》現已登陸英偉達GeForce Now雲遊戲,據英偉達介紹,該遊戲可以以4K解析度和120fps幀率在該服務上運行。值得一提的是,目前優先服務訂閱用戶只能以1080p解析度和60fps幀率遊玩,而只有終極級別訂閱用戶才能以4K 120fps遊玩。

視頻畫面:

來源:遊俠網

《柏德之門3》做漏洞成就需要注意什麼

《柏德之門3(Baldur』s Gate 3)》中的特殊成就是非常多的,漏洞就是其中一個,你只需要打破威爾與米佐拉的契約就可以了,而做這個成就需要注意的事情就是在第二章長休劇情中與米佐拉承諾條款,並且讓她承諾完事後打破契約。

柏德之門3做漏洞成就需要注意什麼

漏洞屬於是威爾成就。第一章沒有什麼注意點,在第二章長休劇情中與米佐拉承諾條款且讓她承諾完事後打破契約,在奪心魔養殖地救出米佐拉(看地圖有任務位置GPS)。

在第三章戈塔什的加冕儀式後下樓與米佐拉對話,之後在營地長休時觸發米佐拉事件選擇打破契約就可達成。

來源:3DMGAME

《柏德之門3》成就 漏洞怎麼解鎖

《博德之門3》是拉瑞安工作室開發的角色扮演遊戲。召集你的隊伍,返回被遺忘的國度,開啟一段充滿友誼與背叛、犧牲與生存,以及至高無上力量誘惑的傳奇故事。神秘的力量正在你體內蘇醒,而這一切都來源於奪心魔種在你大腦里的寄生蟲。

成就解鎖方法分享

正常完成威爾線(不殺卡拉克,威爾長出魔鬼角),並在第二章中以解除契約作為籌碼在結尾的奪心魔殖民地救出米佐拉。在第三章完成戈塔什的就職典禮後進入博德之門長休會觸發米佐拉到訪的劇情,這時米佐拉會以威爾父親的命作為解除契約的條件,這里選擇解除契約即可獲得該成就(威爾父親後面可以在鐵王座救出)。

來源:3DMGAME

《絕對武力全球攻勢》出現新漏洞!可能會泄露玩家IP位址

據《CSGO》數據挖掘者Aquarius透漏,游戲出現了新的漏洞允許對方玩家獲取用戶的IP位址,這種安全隱患目前只存在於多人競技模式,遊玩其它模式暫時是安全的。

據反饋,《CSGO》開發團隊已經獲悉此事並開始著手調查了。

目前還不清楚這個漏洞是什麼,也不清楚它是如何運作的,但在進一步調查之前,建議玩家謹慎參加競技比賽。

來源:遊民星空

Intel Arc顯卡自曝安全漏洞 這三個月買的小心了

Intel此前披露了影響6-11代酷睿的一個安全漏洞“Downfall”,存在於一項內存優化功能中,可導致應用數據泄露,

現在,Intel又公開了Arc銳炫顯卡中的一個安全漏洞,影響就沒那麼嚴重了。

該漏洞編號INTEL-SA-00812,影響最高端的兩款顯卡Arc A770、Arc A750,安全威脅中等,包括兩部分:

CVE-2022-41984:硬體保護機制失效,攻擊者可提升權限,發起DoS拒絕服務攻擊。

CVE-2022-38973:通過特定場景中的非法訪問,攻擊者可以發起DoS攻擊或者竊取信息。

幸運的是,並非所有的A770/A750都存在上述漏洞,而是僅限2022年10-12月這三個月銷售的批次。

只是,Intel並未明確為什麼只有這一個批次受影響。

Intel並未披露是否會發布固件更新或者軟體補丁,只是建議相關用戶聯系售後尋求幫助。

來源:快科技

Intel 6-11代酷睿曝安全漏洞:打個補丁 性能損失最多50%

Intel最近披露了一個名為“Downfall”(衰落)的安全漏洞,影響從Skylake 6代酷睿到Rocket Lake 11代酷睿的多代產品,包括消費級和伺服器級型號。

這個漏洞了利用了Intel處理器的一項內存優化特性,它通過Gahter指令集加快從不同內存地址獲取數據的速度,但意外暴露了內部硬體寄存器,使得惡意代碼可以竊取其他程序的數據。

Intel已經發布了微代碼補丁,修補此漏洞,但根據Phoronix的測試,它會導致一定程度的性能損失。

比如兩顆至強鉑金8380處理器,部分項目性能下降6%,酷睿i7-1165G7在不同項目中會下降11-39%。

在一些AVX2、AVX-512指令集相關的負載中,性能損失最多可達50%。

整體來看,AI、HPC、視頻編碼等應用的性能影響相對比較明顯。

此情此景,讓人不由得想起了當年鬧得沸沸揚揚的“熔斷”、“幽靈”兩大漏洞,還好這次隻影響一些比較老的產品,新的12-13代酷睿沒有問題。

來源:快科技

《暗黑破壞神4》利用賽季漏洞的玩家正被暴雪封號

前不久《暗黑4》出現了一個Bug,允許玩家將主要角色上的所有物品轉移到賽季角色中。看起來利用這一漏洞的玩家正在被暴雪封號。

在《暗黑4》Reddit子版塊上,一名玩家發出警告貼,稱自己的朋友因為利用這一漏洞被暴雪封號。

「我的朋友今天號被封了。一開始暴雪稱是因為買金幣,但當我的朋友向暴雪申訴後,暴雪客服解釋說暴雪打錯了封號原因,真正原因是利用了賽季漏洞——斷網,然後將非賽季物品轉移到了一個賽季角色身上。」

而在Reddit評論區,也有大量反應自己帳號被封的留言,也有評論指出這名玩家的朋友實屬罪有應得。

暴雪表示他們在最近的熱修復中已經修復了這一漏洞,從那之後再也沒有出現類似的情況。不知道有多少玩家在使用這一漏洞後被暴雪封號。

《暗黑4》1.1.1補丁將於8月8日上線,將帶來大量改動,包括多個職業加強,增加Boss的血量,增加寶藏地精獎勵(從15級開始寶藏地精必掉一個傳奇物品),洗點成本降低。

來源:3DMGAME

無限耐久大師劍 《王國之淚》大量全新漏洞被發現

《薩爾達傳說》系列遊戲速通玩家已經發現了《王國之淚》里的大量漏洞。這些漏洞的強大程度遠超前作中經常被使用的「技巧」。其中一個漏洞讓林克可以「跨越時空」,「盜取」無限耐久度的大師劍;還有漏洞可以讓林克在手中無限疊加武器,讓一把武器同時獲得多重效果,甚至最後讓遊戲卡到許多機制完全崩潰,讓林克能夠「穿牆遁地」。

在詳細介紹這些漏洞前,我還是要提醒兩點:1,沒有通關或開始遊玩《王國之淚》的玩家需要小心可能包含的劇透;2,這些漏洞並不一定對普通玩家有意義,而且濫用漏洞可能會破壞遊戲體驗,因此請謹慎使用。

這些漏洞均可在 1.1.1 當前最新版本中觸發。

Linkus7 是一位《薩爾達》、《刺客任務3》等遊戲的速通選手。他發布的最新油管視頻整合了最近速通社區發現的大量漏洞。

首先他回顧了此前發現的武器復制漏洞(不知道該漏洞的可以前往我們的官方抖音查看詳細教程)。他解釋道,該漏洞實際上就是將武器從一個存檔轉移至另一個存檔。而接下來,林克就要化身「時空大盜」,從另一個剛剛開始的林克手中盜取大師劍。過程比較復雜。

無限耐久大師劍漏洞

第 1 步:玩家需要傳送到初始空島,玩家獲取余料建造(武器/盾牌融合材料)能力的「伊恩伊薩神廟」。進入神廟後,玩家會想要獲得一個自動保存存檔(如果沒有自動存檔,可以離開神廟重新進入,這個存檔後續要多次用到,很重要!)。隨後玩家需要再選擇手動保存。

第 2 步:手動存檔後,選擇退出到開始菜單畫面。隨後選擇開始新遊戲。這時候遊戲會提醒玩家你的存檔可能會被覆蓋導致進度丟失:《王國之淚》存檔數量有限,包括 5 個自動保存存檔和 1 個手動保存存檔。每 5 分鍾會進行一次自動保存,只要玩家不手動保存,只有 1 個的手動存檔就不會被覆蓋。

第 3 步:跳過初始動畫,操控林克按照地下洞穴的路線往前走,來到一個很長的樓梯中途停下(注意不要觸發正式開始遊戲的後續過場!)。此時打開菜單,點擊「載入」,確保自己的新遊戲沒有超過 2 個自動存檔。確認後手動保存(會覆蓋之前神廟里的手動保存存檔)。

第 4 步:新遊戲手動保存後,點擊「載入」,回到之前進入神廟的自動存檔。此時 Linkus7 開始解釋這個漏洞的原理:當使用復制漏洞時,玩家丟掉的武器在另一個存檔里會按照玩家的位置坐標掉落,而新存檔樓梯中途的坐標和這個神廟中一個特定位置的坐標相近。在神廟存檔中,玩家需要將一個大岩塊和一個小岩塊按照圖片展示的形狀黏合(究極手技能),然後將其放在如圖所示的位置。

第...

沒法鑽空子了《薩爾達傳說王國之淚》前作漏洞或修復

《薩爾達傳說王國之淚》眾多全新搶先預覽視頻現已發布,相信很多玩家都看的津津有味,但是對於喜歡使用前作各種漏洞的速通玩家來說有一個壞消息,那就是《曠野之息》中一邊吹口哨一邊奔跑不消耗體力的漏洞已經被修復了。

在《曠野之息》中,玩家可以在奔跑時候按住吹口哨按鍵並反復按下沖刺按鍵,就可以在保持和奔跑時幾乎相同的速度下完全不消耗任何體力。它非常簡單,不像另外一些速通技術可能要花上數小時來練習。

油管《薩爾達傳說》視頻製作者 Zeltik 在日前他發布的預覽試玩中證實,《王國之淚》中玩家將無法再使用這一漏洞,這讓許多玩家猜測其他很多漏洞可能在新作中也被修復。速通競速玩家可能不得不再尋找一些新的速通技巧,但考慮到《曠野之息》是速通項目中最具創造性的遊戲之一,有著諸多新功能的《王國之淚》速通想必也會非常精彩。

來源:遊俠網

左藤真通《這個世界漏洞百出》動畫化,2024年春播出

左藤真通創作的漫畫《這個世界漏洞百出》宣布動畫化,動畫將於2024年春季開播,先導PV及視覺圖也一並公布。

動畫由100studio×Studio Palette負責動畫製作,馬引圭擔任監督,安川正吾擔任系列構成和編劇,赤堀重雄負責角色設計。石川界人和矢野妃菜喜將為該作配音。

作品以一個尚未完成的完全體感型VR遊戲為舞台,主角本是一名程序調試員,卻不幸被困在遊戲中無法登出,在這個時不時會發生bug的世界,他將和一位在初始村結識的少女一起展開冒險。

來源:動漫之家

《罪惡裝備:Strive》漏洞正在被官方全力調查

最近《罪惡裝備:Strive》爆出一個嚴重漏洞,可以讓玩家惡意地使遊戲無法遊玩。該漏洞使用R-Code系統收集玩家的信息並阻止他們連接各種遊戲內功能。近日遊戲開發商Arc終於就該問題做出了回應。

在聲明中,Arc表示該問題正在被全力調查中,同時開發團隊即將推出一個臨時性的解決方案。同時建議《罪惡裝備:Strive》玩家退出在線遊戲模式,立刻通知他們的客服團隊。

遺憾的是,該漏洞存在了太長時間,導致大量玩家受到了影響,Arc的官方回應來地未免太遲了。

問題在於,這個漏洞會干擾《罪惡裝備:Strive》的R-Code系統。它獨立於遊戲所運行的平台,而是針對R-Code本身。一旦你意識到在PC上,這個問題會導致記憶體泄漏問題,問題就會變得更糟。從本質上講,它會讓你的遊戲崩潰,甚至讓你的整個電腦崩潰,出現黑屏死機。

來源:3DMGAME

AMD披露31個處理器新漏洞:涉及多個系列的消費級處理器與霄龍處理器

AMD近日發布兩份公告透露了31個處理器漏洞,其中3個漏洞涉及銳龍、速龍、線程撕裂者、線程撕裂者Pro處理器,28個漏洞涉及霄龍處理器。

涉及消費級處理器的三個漏洞分為CVE-2021-26316、CVE-2021-26346及CVE-2021-46795。

CVE-2021-26316風險等級為高,指未能驗證BIOS中的通信緩沖區和通信服務可能允許攻擊者篡改緩沖區,可能導致任意代碼在SMM(系統管理模式)中執行。

CVE-2021-26346風險等級為中,指未經驗證的 ASP(AMD 安全處理器)引導加載程序中的整數操作可能允許攻擊者在 SPI 快閃記憶體的L2目錄表中造成整數溢出,從而導致潛在的拒絕服務。

CVE-2021-46795風險等級為低,存在 TOCTOU(Time-of-check Time-of-use)漏洞,攻擊者可能使用被破壞的BIOS導致TEE OS越界讀取記憶體,可能會導致拒絕服務。

受到此次漏洞影響的消費級處理器包括:

銳龍2000系列處理器

銳龍2000G系列處理器

銳龍5000G系列處理器

線程撕裂者2000系列HEDT平台處理器

線程撕裂者2000 Pro系列處理器

線程撕裂者3000系列HEDT平台處理器

線程撕裂者3000 Pro系列處理器

銳龍2000系列移動版處理器

銳龍3000系列移動版處理器

銳龍5000系列移動版處理器

銳龍6000系列移動版處理器

速龍3000系列移動處理器

AMD還透露了影響霄龍處理器的28個漏洞,其中四個為高風險,十五個為中風險,九個為低風險。

AMD已將AGESA微碼交付OEM廠商,用戶可訪問產品官網查詢是否有新版BIOS下載,在包括Google、蘋果、甲骨文的研究人員也參與了漏洞的發現及調查。 ...

AMD悄悄公布31個CPU漏洞:4個極危險、Zen4高枕無憂

AMD近日非常低調地公布了多達31個CPU處理器安全漏洞,涉及多代速龍、銳龍、霄龍產品,但不影響最新的Zen4架構產品。

一般情況下,AMD每年兩次公布CPU安全漏洞,分別在5月、11月,也就是半年一次,但如果遇到漏洞較多,就會臨時“加餐”,比如這一次。

這批漏洞中,有3個影響消費級銳龍、速龍、銳龍撕裂者,包括銳龍2000/3000/5000/6000系列桌面版和移動版、銳龍撕裂者2000/3000/5000系列、速龍3000系列移動版。

其一為高危級,存在於BIOS通信緩沖和服務驗證中,可以讓攻擊者在SMM系統管理模式下執行任意代碼。

其二為中危級,存在於ASP安全處理器中,攻擊者可在二級緩存目標中製造整數溢出,發起DoS拒絕服務攻擊。

其三為低危級,存在於TOCTOU中,可誘發DoS攻擊。

AMD還給出了不同產品修復漏洞所需的AGESA代碼版本,當然需要主板廠商更新相關BIOS才可以。

其他28個漏洞都影響霄龍,包括霄龍7001/7002/7003系列。

其中4個為高危級,包括一個和消費級相通的,另外三個來自ASP安全處理器、SMM系統管理模式。

來源:快科技

玩家利用漏洞 25小時速通《天命2》新社區活動

《天命2》官方近日開啟了「Eliksni Quarter」環境改善的社區活動,本次活動原計劃持續到12月6日,但是因為玩家們發現了個漏洞,導致活動目標在25小時後就被完成了。

「Eliksni Quarter」的活動要求玩家遊玩普通的《天命2》內容,包括突襲、PvP等,並收集硬幣和其他材料。玩家可以將這些資源捐獻至高塔中的捐款箱里,這些材料將被用於改善Eliksni難民的生活環境,而玩家可以獲得外觀飾品和裝備。

不過這個捐款箱還能接受一些其他的重要材料,遊戲內容創作者Skarrow9表示,玩家可以使用該賽季的特殊物品「船長地圖」和特定寶藏圖來無限制的創建寶藏坐標。而這些坐標也屬於捐款箱接受的材料,因此玩家可以迅速的推進活動。

Skarrow9發布視頻的幾小時後,Bungie就在推特上確認,此次社區活動的主要目標已經完成,並且Eliksni Quarter已經成功重建。難民居住的地區發聲了一些變化,包括添加了一個新的花園,以及幾座建築物也被修繕翻新。官方表示玩家「以創紀錄的時間」完成了活動,但並沒有提到漏洞的問題。

現在玩家依然可以繼續參與活動,此次活動的獎勵包括一個全新的機靈外殼和一個上維碎片,可以用來兌換異域武器。官方還沒有修復這一漏洞,因此玩家依然可以輕易的獲得這些物品。

來源:遊俠網

路由器出現安全漏洞 思科拒絕修復:你們買新的吧

美國網絡設備廠商思科是全球路由器巨頭,很多企業使用的關鍵路由器都離不開他們的產品,最近該公司的RV系列路由器被發現存在零日安全漏洞,但思科明確拒絕修復漏洞,建議用戶買最新的產品。

據報導,涉及安全問題的是思科面向中小企業推出的VPN路由器,涉及RV110W、RV130、RV130W 和 RV215W系列,出現的漏洞編號為CVE-2022-20923 (cisco-sa-sb-rv-vpnbypass-Cpheup9O),與密碼驗證算法錯誤有關,使得攻擊者可以應用專門准備的憑據連接到VPN路由器。

根據思科所說,這個漏洞可以讓攻擊者繞過身份驗證,並獲得IPSec VPN訪問權限,甚至可以達到網絡管理員同樣的權限,具體要取決於應用的憑據。

思科確認了該系列路由器的漏洞,但他們明確表示不打算修復漏洞,因為這些產品早已經在2019年被列入停售計劃,他們對用戶的建議就是購買更新的設備。

對思科來說,發現安全漏洞但明確不予修復的例子也不是一次兩次了,這次涉及的RV系列路由器去年8月就被發現過漏洞,思科當時也是不打算修復,今年6月份又發現了另外的漏洞,思科的態度依然是不管,只建議用戶升級到最新產品。

來源:快科技

Apple為iPhone、Mac及iPad推送安全更新,修補零日漏洞

Apple呼籲旗下iPhone、Mac以及iPad的用戶盡快安裝本周推送的更新,因為更新中包括了針對2個活躍零日漏洞的修補,而這兩個零日漏洞可以讓攻擊者執行任意代碼攻擊並且最終奪得目標計算機的控制。

根據Apple發布的安全更新告示,這次的更新的目標設備,是那些可以運行iOS 15,或者Monterey版本的macOS。其中一個漏洞是內核BUG CVE-2022-32894,在iOS以及macOS中都有出現,Apple表示這是一個「通過改進邊界檢查解決的越界寫入問題」。這個漏洞可以讓應用程式以內核權限執行任意代碼。而按照Apple的說法,這個漏洞應該是已經有人利用起來了。

另外一個漏洞就是屬於Webkit的BUG,CVE代號為CVE-2022-32893,同樣也是通過改進邊界檢查解決的越界寫入問題。它可以允許處理任何有惡意的網頁內容,Apple也確忘這個BUG同樣也是有人在利用來攻擊目標計算機。Webkit是Safari以及全部可以在iOS上運行的第三方瀏覽器的瀏覽器引擎。

這兩個漏洞是由一位匿名研究人員發現,除了Apple所披露的訊息之外人們對此知之甚少。有網絡安全研究人員擔心最新的這些Apple裝置漏洞基本上可以讓攻擊者完全獲得設備的控制權。安全研究員表示,由於人們對移動設備的依賴並不比計算機低甚至過之而無不及,因此對於這些設備的網絡安全也不能夠掉以輕心。同時,應用程式開發者也應該在他們的應用之中加入額外的安全控制措施,減少對系統安全措施的依賴。 ...

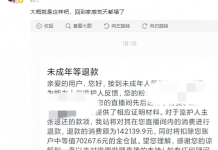

虛擬主播遭強制退款背後:未成年人打賞保護有多少漏洞?

收聽文本

0:00/0:00

報導組編輯:Okny、Aria

在未成年人打賞消費退款開啟後,一些B站主播的帳號收益甚至變成了負數。

6月28日的晚上,對許多B站虛擬主播來說是一個難以入眠的夜晚。

當天,大大小小幾十位虛擬主播同時收到了一份強制的退款通知:根據通知中的說明來看,這是一場由未成年人打賞消費引發的集體退款。涉及此事的中小型主播損失的金額之龐大,相當於連續工作數月的收入。

而已經把直播收益「金倉鼠」提現的主播,他們的帳號收益甚至變成了負數,開始面對債務危機。

1. 退款風波

在虛擬主播群體日漸壯大的B站,直播打賞是各位主播重要的收入來源。觀眾可以用最為傳統的禮物取悅主播,也可以付費購買SC(Super Chat)與主播面對面交流,更可以通過購買艦長、提督這類按月計費的豪華服務表示對於主播的長久支持。

盡管對於站在聚光燈下的主播來說,想要看清每位付費觀眾的身份恐怕並不現實,但如果小主播莫名收到了一筆不菲的打賞金額,內心的惶恐有時會促使他確認對方的意圖。

本次退款事件的當事人之一「蝶太」正是如此。此前在收到一筆大額打賞後,他第一時間找到了自己的金主,委婉地打探對方的身份,一方面是關心對方的經濟情況,另一方面也是害怕自己拿到的這筆打賞今後是否會有風險。

為蝶太打錢的這位「老闆」聲稱自己是一名程式設計師,掌握著一個11人的獨立工作室,經濟實力雄厚,無需蝶太擔心。而面對即將畢業的蝶太的求職咨詢,這位「程式設計師」甚至還給出了一段模稜兩可的回復解決蝶太的煩惱。

當時的蝶太選擇了相信這番有模有樣的說辭,而他的信任換來的結果卻是幾個月後的退款。根據B站直播的分成比例,這其中有50%的退款金額由主播承擔。

小心謹慎的蝶太尚且如此,遑論其餘的虛擬主播。蝶太的經歷並非個例,從這天曬出退款單的虛擬主播來看,最倒霉的主播(開頭的「桃寶Momoko」)有超過7萬元的實際收益需要退回,剩下的主播也多以幾百上千元為主,而對於底層小主播而言,這樣的金額足以使其面臨資金周轉困難甚至負債的窘境。

而平台方的退款看起來非常精準,即便5分錢也一視同仁。況且,

退款不僅僅是讓主播們退回了「不屬於自己的收入」。

2. 主播損失了什麼

對於虛擬主播而言,「直播收益退還」並非「原價奉還」。

首先是所有人都逃不開的繳稅:虛擬主播作為一份正經的職業,自然也要按時合法公開繳稅。

按照簽約與否,

B站虛擬主播

大致可以劃分為三個類別,繳稅標準各不相同,但繳稅比例與收入呈梯度上升的正相關,也就是拿錢越多、繳稅越多。

而本次事件中,B站與主播之間的金錢往來使用了「金倉鼠」這一獨特的機制。被扣除的金倉鼠,代表的是主播的稅前收入,但主播在被扣除退款時,對應的稅收卻也被包括進去了。如果再把iOS平台的30%消費抽成算進來的話,主播「虧」的錢會更多。

當然,退稅的問題可通過個人所得稅APP於特定時間提交退稅申請,不過關於此類特殊事件是否會有對應的解決措施,目前誰也不清楚。

拋開稅收的問題,主播還白白損失了回饋給粉絲的服務。

所謂的回饋粉絲服務因人而異,可以是遊戲代打、陪玩,但更多的虛擬主播會專注於培養「艦長」、「提督」的粉絲生態。就像前文提到的一樣,這類增值服務按月收費,價格通常在每月198元甚至是1998元。

為了感謝這部分不離不棄的粉絲,同時也是為了刺激消費,絕大多數的虛擬主播都會建立相應的「艦長群」,並按月發放相應的禮物,讓購買艦長等服務的粉絲們感受到物超所值。

但在用戶退款之後,送出去的禮物卻無法回收,之前也出現過未成年觀眾拿到主播禮物後轉手賣掉、再憑借未成年身份惡意退款的事件。

禮物本身的成本或許不算太高,但其背後的設計費用對許多主播來說是筆不小的開銷。將直播收入用來製作禮物、找畫師約稿、優化直播設備、改善自己的虛擬形象等等,都是虛擬主播所必須支付的成本。

對於虛擬主播行業來說,頭部主播只是少數中的少數,更多的中小主播每個月能拿到手的現金本就不多,而這筆金額龐大的未成年退款,成了壓倒他們的最後一根稻草。

3. 清晰的規定,模糊的問題

這並非直播平台第一次出現這樣大規模的直播打賞退款事件。在直播產業誕生的數年中,相信大家看了實在太多「熊孩子」在直播網站中「一擲千金」,然後監護人與直播平台對簿公堂的新聞。

在此,我們需要梳理一下目前「退還未成年人打賞」的政策和法規依據。

2020年5月,最高人民法院頒布了《關於依法妥善審理涉新冠肺炎疫情民事案件若干問題的指導意見(二)》,該司法解釋中明確寫道:

限制民事行為能力人未經其監護人同意,參與網絡付費遊戲或者網絡直播平台「打賞」等方式支出與其年齡、智力不相適應的款項,監護人請求網絡服務提供者返還該款項的,人民法院應予支持。

該《意見》出台後,也伴隨通報了大量典型案例

而就是在同年8月,B站用戶「朱可夫鬼鬼」退款事件被曝光:這位用戶在兩年間營造了一個揮金如土的「氪佬」形象,在幾款手遊中大肆氪金並發動態炫富,並給大量主播刷了價值超過百萬元人民幣的禮物。「朱可夫鬼鬼」還憑借自己的金主身份向各大主播借錢,並承諾以刷貴族的方式還給各位主播。

最後,這位「氪佬」利用未成年用戶保護機制,收回了據稱達160萬元人民幣的退款。

需要注意的是,自此類事件屢次發生以來,相關政策與法規的出台也愈發頻繁,2020年11月23日,廣電總局下達了《國家廣播電視總局關於加強網絡秀場直播和電商直播管理的通知》,根據該文件,網絡秀場直播平台要對網絡主播和「打賞」用戶實行實名制管理,未成年用戶不能打賞。

監管部門多次發文後,各直播平台對未成年用戶的監管力度已經相當嚴格。經我們測試,如果用戶已經在B站進行實名認證且未滿18周歲,確實無法進行任何充值打賞功能。

但另一方面,未進行實名認證、甚至未經答題成為正式會員的帳號,反倒可以正常打賞。至於未認證用戶的打賞與充值是否有限額、限額又是多少,B站並未在直播服務協議或是用戶條款中加以說明。

而「監護人主張退還」導致的退款,又是通過何種渠道提交、平台方如何核實的,我們並未找到相關的資料及說明。在其他直播平台的客服界面,可以比較輕松地找到相關的維權及退款入口:

鬥魚平台客服搜索框中輸入「未成年」,即可直接提交工單

但在B站App的客服界面中,實際無法直接找到「未成年充值退款」相關的入口。客服的自動回復中確實有「未成年人直播打賞退款相關」內容,但似乎所有問題都傾向於在給「主播側」進行解釋:

至少跟「我是未成年,我想退款」都沒有關系

而如果選擇繼續詢問「如何保護主播權益」,客服則會自動回復:

至於「未成年用戶」通過什麼渠道提交了退還申請、平台方的核實流程又是怎樣的,主播的勞動成果和權益如何得到補償和保護——以及,「未成年打賞退款」機制有沒有可能被惡意利用,全部都溶解在一團接著一團的模糊言語當中。

4. 更多的風險

長久以來,「退款機制」都有著可能被惡意利用的重大風險。

在遊戲產業中,早就有利用iOS的退款機制衍生出的灰色產業,部分遊戲公司甚至因此開始研究專門的iOS壞帳防禦機制。原本是為了確保未成年玩家權益或是挽回玩家誤操作損失的保護機制,在職業退款者的手中變成了盈利的方式,往往會以退款金額的20%左右為代價「幫助」玩家拿到消費退款。

而在未成年人保護機制越來越「成熟」後,網絡上也不乏大量利用此機制來非法盈利者。我們在閒魚上搜索相關關鍵詞,能找到不少宣稱可使用未成年人資料來完成遊戲/直播打賞退款操作的商家。

除了「賣家」,還有「買家」:有處理抖音直播打賞相關的退款業務的商家,稱自己在大量收購配套的未成年人及監護人資料。

再讓我們回到昨天B站的未成年退款風波。盡管類似的事件和充值糾紛之前就發生過,但此次的疑點在於,有大量虛擬主播幾乎在同一時間段遭遇用戶利用未成年保護機制進行退款。

在眾多虛擬主播的評論區,不少B站用戶都發出了這是不是「團伙作案」的疑問。從過去發生的事情和遊戲產業相關經驗來看,惡意利用「未成年退款機制」,確實有作為灰產操作的空間。

而且,即便不為盈利、只是單純「出於惡意」,未成年保護機制如遭濫用,對主播來說也會造成無法挽回的身心及財產損失。

正如我們上文所說,由於直播業務的特殊性,打賞從來就不是單方面的贈與行為,主播在在接受大額打賞的過程中往往給出了實際的物質或者精神回饋。

例如此次遭遇退款的虛擬主播「折原露露」,在回憶起該用戶打賞的過程時,提到了對方是在她玩《健身環》時送出的禮物,按照直播間定製的遊戲規則,她需要額外多播180分鍾的《健身環》。

無疑付出了重度的體力勞動

不只有發送給艦長和提督的現實禮品會變成損失,主播的陪伴和勞動同樣在退款之後會變得毫無價值。

在這個過程中,位於暗處的退款人於「嚴格的流程審核與判定後」收回了全部的消費,相當於「白嫖」了主播的時間與精力;平台退回了50%的直播收益;只有作為勞動者的主播本身,是損失最慘重的那方。

文章開頭的「蝶太」,在面對大額打賞時已經足夠謹慎,不僅再三確認打賞者是否成年,甚至還勸導該用戶理性消費量力而行——但依然沒有避免自身的損失。尤其在這次的事件中,大多數受害者均為個人勢的中小虛擬主播,即便要維權,也很難付出足夠的精力和法務成本。

或許平台方在履行監管責任的同時,也應當予以受害者足夠的關懷和保護。

5. 結語

2021年2月9日,國家網際網路信息辦公室等七部門聯合發布《關於加強網絡直播規范管理工作的指導意見》,要求嚴禁為未滿16周歲的未成年人提供網絡主播帳號注冊服務,不得向未成年人提供充值打賞服務等。

在《意見》中,還有一條值得注意的明文規定:「對未成年人冒用成年人帳號打賞的,核查屬實後須按規定辦理退款。」

對於誕生不久的直播產業而言,在履行保護未成年用戶的社會責任上,存在大量實操時的困難:大量的非理性消費難以舉證和確認;監護人指責平台存在審核漏洞;平台和主播擔憂「惡意退款」……用戶、平台和監管部門之間要在同一個問題上找出共同的解法,看上去還需要很長的時間。

但在這次的案例中,可能每個遭受損失的主播和他的粉絲們,都希望事情的來龍去脈至少能夠更清晰一些,至少不要讓勞動者不明就里地變成了債務人。

本文截稿時,風波中唯一顯露了B站UID的退款用戶「啊嗚喵喵」,已經更換了頭像和名字——略顯諷刺的是,即便已經從主播「桃寶Momoko」處收回了14萬元的退款,亮閃閃的31級「桃擺擺」粉絲牌依然掛在她的首頁。

來源:遊研社

《惡靈獵殺緊要關頭》警告玩家不要濫用左輪漏洞 修復很快更新

《惡靈獵殺緊要關頭》開發商 Crytek 警告說,利用遊戲中一個可以讓 LeMat Mark 2 獲得並非開發者意圖強度提升的漏洞的玩家可能會因他們的行為而面臨嚴重後果。

LeMat 是一種九發左輪手槍,還裝有一個能夠發射霰彈的輔助槍管。基本上,這意味著它具有手槍的相對准確性,並且也可以近距離造成高額傷害。PCGamesN 解釋稱,問題在於槍可能出現故障,因此當霰彈槍發射時,每個彈丸都被視為手槍子彈,而不是散布霰彈槍彈。這導致武器可以造成巨額傷害,遠遠超出了它的原本預期的平衡設計。

演示視頻:

玩家在《惡靈獵殺緊要關頭》的 Reddit 論壇和 Steam 論壇上表達了他們明顯的不滿,今天早些時候,Crytek 在推特上表示該漏洞即將被修復。它還警告試圖利用這個漏洞的玩家,這樣做並非沒有風險。

「我們知道與 LeMat Mark 2 左輪手槍有關的問題,」Crytek 高級社交媒體經理 Bence Hamos 說道:「團隊一直在積極努力解決這個漏洞,我們將在未來幾天發布一個修正檔。請注意,使用此漏洞可以被檢測到,並將導致對漏洞利用者的帳戶採取懲罰。」

官方沒有具體說明懲罰究竟是什麼,但可以肯定的是,屢犯者可能會被封禁。不幸的是,這種前景讓一些正常玩家感到緊張:這個故障很容易出現,並且據一篇文章稱「(漏洞)在正常遊玩時也可能會發生」。

大多數玩家對即將到來的修復的消息表示歡迎,但對於一些玩家來說這還不夠:許多玩家呼籲立即禁用 LeMat,並且在它按預期工作之前不要回到遊戲。

來源:3DMGAME

薅羊毛遭秋後算帳,微軟大規模退款因漏洞低價購入的XGP會員

微軟虧了,玩家也虧了。

6月12日的Xbox&Bethesda發布會上,微軟拋出的一連串重磅遊戲驚艷眾人,而讓這些遊戲首發登陸XGP的魄力也讓不少沒玩過Xbox的玩家也開始盤算著利用促銷活動購入XGP的時機。

不過就在今天早上,微軟似乎突然開始了「秋後算帳」,幾乎所有曾在半年前的XGP促銷活動中訂閱了會員的用戶都收到了一封來自微軟的郵件,郵件里聲稱根據玩家自己的請求,微軟取消了他們為期3年的XGPU訂閱服務,並進行了全額退款賠償。

玩家們顯然不會自己主動取消訂閱,而微軟肯定也不會無故回收玩家的會員權益。為了搞清這樁冤案,咱們還得從XGP的機制開始聊起。

XGP是微軟推出的遊戲訂閱制服務模式,通過付費訂閱XGP,玩家可以隨時暢玩微軟准備的上百款遊戲。但豪華的遊戲陣容自然也伴隨著不俗的訂閱費,XGP的官方定價為每月10美元,而在此基礎上更有包含了所有Xbox會員的XGPU(XGP Ultimate),定價為每月15美元,對於輕度用戶來說確實是筆不小的開銷。

不過擁有「鈔能力」的微軟在這些年推廣XGP時推出了相當多的優惠措施,目前較為主流的充值方式是利用訂閱XGPU時,系統會自動將帳號內的其他會員時長轉化為XGPU的機制。玩家可以先以較為親民的價格購入金會員之類的普通會員,再掏出一點小錢訂閱一個月的XGPU,如此一來便能以低價買斷全額XGPU會員,省下不少費用。

而在去年8月時,美國動漫流媒體Crunchyroll為了拉動自家會員銷量,聯合微軟推出了優惠活動,凡是訂閱了Crunchyroll會員的用戶,如果其微軟帳號此前從未購買過XGP會員,則可免費獲得3個月的PGP(XGP for PC)會員。

但不久後便有人發現,Crunchyroll提供的免費PGP可以反復疊加於同一帳號(最多3年),換句話說,玩家只需利用該漏洞獲取3年的免費PGP,再充值一個月的XGPU,便可將3年完整的XGPU會員收入囊中。

只不過對於一般人來說,想要搞到大量的PGP激活代碼充滿3年顯然不太現實。於是乎,各大電商平台紛紛出馬,畢竟這玩意的成本不過一個月的XGPU的價格,而對於一個全新的微軟帳號來說,這個價格最低可低至39比索(約合人民幣2元)。

享受著信息差的商家以200元、100元,甚至更低的價格售出,不懂內幕的普通玩家看到如此誘人的價格也不斷上套。他們自認為薅了微軟的大把羊毛,抱著「法不責眾」的僥幸心理放心大膽地掏錢。

需要強調的是,一個月XGPU的全額轉化是微軟自己推出的機制,完全合法合規。在這檔子事發生之前,玩家們多以土耳其區等低價區購入3年金會員,價格大概在400到600元不等。而到了現在,大批玩家認為自己花了100元支持微軟,但實際情況卻是微軟只收到了少得可憐的2元。

萬幸的是,微軟並未採取封號ban機等極端措施,只是誰也不知道微軟砍下來的這一刀為何延遲了這麼久。事已至此,既賠了錢又丟了會員的玩家肯定得討個說法。後知後覺的玩家跑到電商平台當面質問騙了他們錢的奸商,有人乾脆跟微軟官方客服反饋自己的受騙經歷,這其中似乎真的出現了申訴成功的玩家要回了自己的會員權益。

誰也不知道微軟今後是否會大范圍恢復這些白嫖帳號的會員權益,但就目前來看,一些玩家的XGP會員一時半會是回不來了。

來源:遊研社

x86 CPU 危 最新漏洞引發熱議 黑客可遠程竊取密鑰

x86 CPU,危!

一項最新安全研究表明:在一種名為Hertzbleed的攻擊方式之下,黑客可以從遠程伺服器中直接竊取加密密鑰。

無論是英特爾還是AMD CPU,都不能倖免。

影響范圍大概是醬嬸的。

英特爾:全部。

AMD:

研究來自德州大學奧斯汀分校和伊利諾伊大學香檳分校等研究機構,相關論文一經發出便引發熱議。

具體怎麼一回事,我們一起仔細研究研究。

針對DVFS的攻擊

在密碼學中,功耗分析是一種早已有之的側信道攻擊方式。

舉個例子,通過測量晶片在處理數據時消耗的功率,黑客就能提取出這部分加密數據。

好在功率分析基本上不能遠程實現,攻擊手段較為有限。

但在Hertzbleed中,研究人員發現,利用動態電壓頻率縮放(DVFS),電源側信道攻擊就可以被轉變成遠程攻擊!

而DVFS,正是各大廠商目前用來降低CPU功耗的一項重要功能。

具體而言,研究人員在實驗中發現,在某些情況下,x86處理器的動態頻率縮放取決於正在處理的數據,其顆粒度為毫秒。

這就是說,DVFS引起的CPU頻率變化,是可以直接和數據處理功耗掛上鉤的。

由於CPU頻率的差異可以轉換為實際發生時間的差異,通過監控伺服器的響應時間,攻擊者就能夠遠程觀察到這種變化。

在論文中,研究所人員在運行SIKE(一種加密算法)的伺服器上測試了Hertzbleed。

結果顯示,在未經優化的攻擊版本中,他們分別在36小時和89小時內,完全提取出了Cloudflare加密庫CIRCL和微軟PQCrypto-SIDH中的全部密鑰。

英特爾&AMD:不發修正檔了

研究人員表示,他們已在2021年第三季度向英特爾、Cloudflare和微軟披露了這項研究。今年第一季度,他們也同AMD進行了溝通。

不過,英特爾和AMD都不打算對此發布修正檔。

英特爾安全通信和事件響應高級總監Jerry Bryant認為:

雖然從研究的角度來看這個問題很有趣,但我們認為這種攻擊在實驗室環境之外並不可行。

英特爾將該漏洞的危害程度定為中等。

但英特爾在公告中也提到:正在發布解決此潛在漏洞的指南。

而微軟和Cloudflare方面,則都對加密代碼庫進行了更新。

研究人員估計,這些更新分別讓CIRCL和PQCrypto-SIDH的解封裝性能開銷增加了5%和11%。

他們提到,禁用頻率提升功能,即英特爾的「Turbo Boost」、AMD的「Turbo Core」等,可以緩解Hertzbleed帶來的問題,但這會對系統性能產生糟糕的影響。

另外,有意思的一點是,研究人員透露,英特爾雖然沒發修正檔,但曾要求他們延緩公布調查結果。

參考連結:https://www.hertzbleed.com/https://arstechnica.com/information-technology/2022/06/researchers-exploit-new-intel-and-amd-cpu-flaw-to-steal-encryption-keys/

來源:快科技

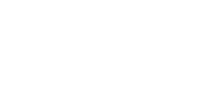

用光碟可在系統執行任意代碼PS系列主機現重大漏洞

據媒體報導,在Hardwear.io安全會議上,安全工程師Andy Nguyen披露了一個PS4|5的安全漏洞。該漏洞允許通過使用光碟在PS4和PS5系統上執行任意代碼,這也會給黑客可乘之機。據他的PPT演示,該漏洞理論上也可以在PS3主機上運行。

這個PS系列主機的重大漏洞也很快引起了改裝社區知名人士的注意,一些人將其與PS2的FreeDVDBoot進行了對比,該工具可以讓遊戲在刻錄的備份光碟上運行,且無需對主機進行任何修改,與該工程師的發現的漏洞類似。

目前,索尼官方尚未回應。

來源:遊俠網

《Apex英雄》Xbox部分玩家利用漏洞致伺服器崩潰

自《Apex 英雄》第 13 賽季:救世主推出以來的幾天里,粉絲們就各種話題爭吵不休,從關於新英雄過強或太弱的爭論到關於最近對排名模式的變化的無休止的分歧。但在遊戲的官方 Reddit 社區 /r/ApexLegends 中,幾乎每個人都同意一件事:有人故意破壞主機遊戲的匹配房間(當玩家點擊匹配後,所有人都會被放入一個房間/大廳 Lobby 中進行比賽)。

在 5 月 10 日第 13 賽季更新之後,出現了一些 BUG,但似乎都不是特別嚴重。直到有幾份報告出現,聲稱剛被殺死的小隊正在使用某種漏洞來崩潰伺服器。《Apex英雄》經常遇到伺服器問題……而同為 Respawn 開發的《泰坦降臨》和《泰坦降臨2》也曾多次遭遇伺服器攻擊。因此這些報導最初遭到了懷疑。畢竟,這非常可能是巧合。

直到 Twitch 主播「Awhlyssa」在直播時利用了故障的錄像出現,這個 BUG 才得到確認。在剪輯中,一位隊友禮貌地指出,因為你打不中人而故意讓整個房間崩潰絕對是一種作弊,盡管主播似乎並不在意。

Awhlyssa 因此而收到了...

光環戰役中的「襠下大炮」,即將作為漏洞被官方移除

收聽文本

0:00/0:00

良性Bug的末路。

擁有20年歷史的FPS遊戲《光環》,在大部分作品的單機戰役中,都會下設四個難度,而最高的一檔是「傳奇難度」。該難度下所有敵人的生命值與武器威力都會加強,使得通關變得尤為困難。

可能覺得傳奇難度不過癮,一些硬核玩家提出了更加挑戰自我的「LASO」(Legendary All Skull On)難度,又稱「神話」(Mythic)難度。

自《光環2》起,遊戲引入了一種隱藏的骷髏頭收集品,每個骷髏頭擁有各自的效果。大部分骷髏頭會使戰役更具挑戰性,例如給敵人的血量翻倍、AI增強、掉落彈藥補給減半,亦或者關閉「呼吸回血」功能,士官長必須使用近戰攻擊殺死敵人才能回復護盾。

《光環:士官長合集》的重製版遊戲可以直接開啟骷髏頭

LASO意味著在收集並開啟所有骷髏頭的同時,通關傳奇難度。343工作室在《光環4》里正式認可了LASO,此後從《光環:士官長合集》再到去年年末發售的《光環:無限》,均有為通過LASO的玩家專門准備的獎杯與成就。

《光環:無限》的LASO成就

目前看來,《光環:無限》的傳奇與LASO難度,可能是所有《光環》系列中最簡單的,這很大程度上要歸功於一件秘密武器:天蠍坦克炮(Scorpion

Gun)。

在正式進入開放世界前的第三個任務,玩家即可找到這門天蠍炮,只要不把天蠍炮替換成其他武器導致它消失,就能帶著它橫掃所有的後續流程。

圖源B站@餵狗組-樓座

之所以叫「天蠍炮」,是因為它就是人類一方「天蠍」號坦克主炮的「便攜」版本。便攜天蠍炮仍然很沉,會影響士官長的奔跑與跳躍能力,卻有著在傳奇難度一炮轟飛雜兵、兩炮摧毀多數敵方載具的可觀殺傷力,以及無限的彈藥。

天蠍炮的外觀隱形,它的炮彈又是從正常視角偏下一點的地方發射出去的,因此也被一些國人玩家「親切」地稱為「襠下大炮」。

玩家們一度認為,天蠍炮是在致敬《光環2》里Bungie工作室留下來的「聖甲蟲槍」彩蛋。「聖甲蟲」號是主要敵人星盟的載具,而聖甲蟲槍也有和「聖甲蟲」號主炮相同的火力和無限的彈藥。

聖甲蟲槍的外觀與隨處可見的電漿步槍相同 但外表是會騙人的

不過人類的科技難得更勝外星人一籌:聖甲蟲槍引發的爆炸會傷到自己,而天蠍炮不會。士官長的「胯下大炮」完全可以瞄準自己的腳下開火,最終倒下的只有敵人。

又因為天蠍炮不影響任何成就的獲取,不難想像,它為那些想要高難度通關或速通成績的玩家提供了多大的便利。

343工作室也出面澄清,天蠍炮並非致敬前東家的彩蛋,只是一個單純的漏洞(Glitch)。

今年2月,IGN組織了一期343工作室的訪談,詢問開發人員對《光環:無限》戰役速通錄像的反饋,這段錄像中的速通玩家,毫不意外地撿起了天蠍炮。經遊戲設計師Caleb證實,天蠍炮是遊戲原型開發過程中為了模擬「軌道打擊」設計出的一種可以撿起來的武器,由於他們的疏忽,天蠍炮被遺忘在了那個角落,無意間創造了歷史。

Caleb:「看著每個人都在使用天蠍炮的確很有趣」

然而343對待彩蛋與漏洞的態度截然不同。作為彩蛋的聖甲蟲槍,仍然留在《光環:士官長合集》里,找到它還有成就可以拿,想必以後它會繼續存在下去。

可作為漏洞的天蠍炮,馬上就要被「修復」,從遊戲中移除了。

4月16日,343工作室的高級社區經理John Junyszek,突然發了一條推特:「提醒速通玩家和成就獵手:戰役中的坦克炮漏洞將在第二賽季修復。」

假如343不再跳票,《光環:無限》的第二賽季將在5月3日上線,為那些尚未體驗過天蠍炮的玩家預留了十來天的時間。

但是343直到《光環:無限》戰役發售6個月後才決定移除一個廣為人知的良性Bug,而《光環》系列的大多數粉絲,此時早就通關過不知多少遍僅有8小時流程的戰役了,更不用說有些玩家,正是在天蠍炮Bug的激勵下才勇於通關多周目與高難度戰役。

於是,對於343的這個決定感到費解的玩家,紛紛在官方論壇、推特、Reddit等社交媒體挽留天蠍炮。

玩家們猜測,343想要提升高難度通關成就與獎杯的含金量,便拿出各種論據,證明天蠍炮並非高難度戰役的唯一逃課手段。

《光環:無限》特有的骷髏頭「頭巾」(Bandana)能讓士官長獲得無限彈藥,在不依賴天蠍炮的情況下,使用火箭筒和手榴彈等武器轟殺敵人也是一種思路。盡管這些武器的爆炸會傷到自己,但它們的輸出表現不見得遜色於天蠍炮,並且不會影響士官長躲避敵人攻擊的機動能力。

「與頭巾骷髏頭相比,天蠍炮顯得相形見絀」

他們還為官方提出了數條留下天蠍炮的建議,例如,為不使用天蠍炮通關LASO的玩家專門設計一個成就,或者把天蠍炮做成一個單獨的骷髏頭收集品。《光環:無限》速通社群已經將是否使用天蠍炮作為劃分速通項目的標準,配合獨一無二的成就獎勵,這一標準也能用來約束那些追求成就的普通玩家。

新成就「坦克不是無敵的」:不使用坦克炮漏洞完成LASO戰役

這個自創的成就名也是對前作的致敬

343官方並沒有透露刪除天蠍炮的原因,而刪除天蠍炮可能是《光環:無限》第二賽季到來時,戰役模式迎來的最大改動。之前343承諾過要在第二賽季加入的多人聯機戰役模式,跳票到了「第二賽季後期」,所以無法排除天蠍炮漏洞會對多人模式造成不利影響的可能性。

只不過《光環:無限》正面臨和《戰地2042》一樣的窘境,其Steam在線人數已與前作《光環:士官長合集》近乎持平。大概比起移除既有的內容,玩家們還是更樂意看到新的內容吧。

圖源SteamDB網站

來源:遊研社

Google再發布Chrome更新,又修補一漏洞

Google為其Chrome瀏覽器推出第三次緊急更新,這次的更新修補了另一個桌面版Chrome上的零日漏洞。

這個更新是在上周四在Google Chrome的Stable Channel發布的,面向的版本包括Windows、Mac以及Linux,將會在接下來的幾天至幾個星期內推送至用戶。不過雖然說更新是會推送給用戶,但是最好用戶還是自行手動盡快更新,因為這次更新涉及到幾個漏洞的修補。

其中一個漏洞為CVE-2022-1364,是一個類型混淆(type confusion)漏洞,由Google威脅分析小組的一名成員於4月13日發現並報告的,而Google也在之後迅速推出了修補方法。這個BUG是一個高危的零日漏洞,並且已經被不少攻擊者利用。當這個BUG被利用時,Chrome瀏覽器會崩潰或者會報錯,有機會讓攻擊者執行任意代碼。

這個BUG的類型和之前一個Google在3月26日修補的BUG差不多,後者是一個隱藏在Chrome V8 JavaScript引擎內的類型混淆漏洞,而這次新的漏洞是利用與V8 JavaScript相同的向量來進行的。

Google表示他們「已經意識有不少攻擊者在利用CVE-2022-1364漏洞」,這也是為什麼Google會這麼快推出修補的原因之一。不過,Google並沒有提供這個BUG的詳情,而是表示直至「大部分用戶都已經更新」之前都會限制有關這個BUG詳細資料的公布,從而保護用戶。

這個更新現在已經推出,如果用戶是想手動更新的話,可以在「設置」內選擇「關於Chrome」,然後選擇更新,根據指示重啟即可。 ...

ban機警告 歐美玩家利用漏洞半價訂閱尊貴檔PS會員

如何用更少的錢體驗更多的遊戲一直是遊戲玩家鑽研的問題,剛剛據IGN報導稱,一些PlayStation用戶目前正在利用一項新的漏洞鑽索尼的空子,該漏洞能讓玩家以一半的價格獲得六月份推出的PlayStation Plus Premium服務,感興趣的玩家來看看吧。

在索尼公布全新PS Plus訂閱制度後,共給出了三種訂閱選擇,在當時的消息中我們提到:「之前訂閱PlayStation Now的用戶將遷移到 PlayStation Plus Premium,且不會增加他們的訂閱費用。」

該消息由知名爆料人@Wario64在Twitter上首次發現,索尼此前曾阻止玩家購買超過1個月的PS Now選項。並且截止發稿玩家仍然可以使用瀏覽器上的特定連結購買價值12個月的PS Now,這將在6月推出時自動轉換為12個月的PS Plus Premium,並且無需額外費用。雖然底下評論區,大家都在開心的討論薅羊毛這件事,但是相信中國的玩家們心里都有數,索尼大爺是非常有可能秋後算帳的,所以就當看個樂呵,並不推薦大家去操作。

來源:遊俠網

《法環》EAC問題嚴重魂系列伺服器漏洞仍未解決

此前《黑暗之魂3》中發現了嚴重的RCE漏洞,FS社為此關停了黑魂系列PvP伺服器,並表示要等《艾爾登法環》發售後才能恢復上線。而現在黑魂系列伺服器仍未上線,RCE漏洞的具體信息則被公開到了Github上面。

據悉,這個漏洞幾乎存在於FS社所有遊戲中,黑魂1~3、1代重製版里都有;惡魂也很可能有;隻狼雖然有但無法被利用。不過令人驚訝的是,《艾爾登法環》中似乎已完全修復了這個漏洞。不僅如此,黑魂系列中存在的許多其它漏洞也全都在《艾爾登法環》中被修復了。

然而壞消息是,《艾爾登法環》「小藍熊」EAC反作弊仍存在嚴重問題,且可以通過多種方式輕松繞過它。並且即便通過修正檔進行修復,也還需要大量工作才能完全發揮EAC所有功能。

目前為止,PC《黑暗之魂》1~3以及《黑暗之魂重製版》的PvP伺服器仍在關閉中,玩家已有近兩個月無法訪問。不知道FS社何時才能將該問題解決?

來源:遊俠網

《黑暗之魂》RCE漏洞現已在《艾爾登法環》中修復

《黑暗之魂》遠程代碼執行漏洞(RCE)現已被萬代在《艾爾登法環》遊戲中修復,該漏洞會強制From Software關閉《黑暗之魂》系列的PC伺服器。

最初發現這個漏洞的用戶向媒體VGC確認,FromSoftware已經在《艾爾登法環》遊戲中修復了這一漏洞,同時還修復了被《黑暗之魂》飯制反作弊系統Blue

Sentinel開發者記錄的多個其他漏洞。

雖然《艾爾登法環》中的這些漏洞已經被修復,但在《艾爾登法環》遊戲中仍然有一些老問題。顯然該作的Easy Anti

Cheat反作弊系統被實施地太差勁,導致可以被多種方式繞過。

這就導致一些黑客在入侵時會污染你的存檔,首先他們會讓你的遊戲崩潰,然後當你再次回到遊戲時,你的角色會陷入死亡循環。

來源:3DMGAME

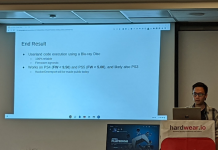

AMD處理器漏洞打修正檔 性能損失最多54% 但平均只有1.5%

近幾年,Meltdown熔斷、Spectre幽靈兩大安全漏洞不但沖擊整個CPU處理器行業,尤其是幽靈漏洞,版本眾多,不斷出現新變種。

近日,Intel、荷蘭大學研究人員又發現了一個Spectre V2幽靈漏洞版本,為分支歷史注入(BHI),可以繞過部分修正檔,Intel 4-12代酷睿、ARM Cortex/Neoverse架構無一倖免。

根據實測,Intel處理器打上相應的修正檔後,性能會損失最多35%。

AMD完全免疫?倒也不是。

Intel研究發現,AMD處理器的修正檔存在缺陷,後者的修復方式也從LEFENCE/JMP變成了常規的Retpoline,也不可避免地影響了性能。

Phoronix對銳龍9 5950X、銳龍9 5900HX、霄龍7F23三顆處理器在Linux下進行了修正檔前後的性能實測對比,都基於Zen3架構,分別用於桌面、筆記本、伺服器。

銳龍9 5950X打修正檔後,Stess-NG(Context Switching)測試性能居然丟了多達54%,直接腰斬,但幸運的是,除此之外其他項目影響不大,最多不過6.4%,平均還不到1.5%,甚至有三個項目不降反升。

銳龍9 5900HX也是Stress-NG(Context Switching)項目影響最大,損失了22%,另外有三個項目超過9%。

霄龍7F23的情況最好,Stress-NG(Context Switching)也只下滑了8.9%,還有多達8個項目性能更好了,最多增加了近4%。

來源:快科技

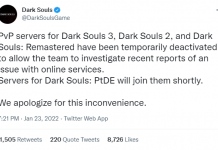

官方暫時關閉PC端《黑暗之魂》系列多人伺服器,規避潛在漏洞風險

由於可能存在遠程代碼執行 (RCE) 漏洞,From Software 暫時關閉了《黑暗之魂3》、《黑暗之魂2》、《黑暗之魂重製版》以及《黑暗之魂:受死版》的 PC 端多人伺服器。此前,TripleBrownMeow 等用戶據稱發現的多人模式下特定漏洞可能允許黑客在玩家不知情的情況下執行任意代碼,從而帶來各種風險。

From Software 表示,目前內部團隊已在研究該漏洞報告。在此期間,給玩家帶來的不便,他們也深表歉意,同時主機玩家的多人體驗不受影響。值得注意的是,《埃爾登法環》網絡測試版的聯機代碼似乎也存在類似的問題,因此本次團隊可在該遊戲發售前便解決此問題。

來源:機核

受惡意漏洞影響 《黑暗之魂》在線伺服器被關閉

昨天早上,我們曾報導過《黑暗之魂3》惡意新漏洞曝光,不要在線遊玩的新聞,就在不久官方宣布正式關閉在線伺服器,包括《黑暗之魂3》、《黑暗之魂2》和《黑暗之魂重製版》。

據說這個新漏洞功能更像一個特洛伊木馬病毒,而不僅僅是作弊,它們會獲取玩家的個人信息,在後台運行,甚至將玩家電腦變磚。針對伺服器出現的漏洞問題,FromSoftware已作出回應,在推文中他們表示《黑暗之魂3》、《黑暗之魂2》和《黑暗之魂重製版》的PVP伺服器暫時關閉,而《黑暗之魂1:受死版》的服務也將被停用,官方表示了對玩家的歉意。

由於這個漏洞肯能會影響到即將發售的《艾爾登法環》,所以官方也是選擇了關閉,何時開啟可以關注我們後續的報導。

來源:3DMGAME

《黑暗之魂3》惡意新漏洞曝光 不要在線遊玩

隨著《艾爾登法環》發售日臨近,很多新老粉絲開始遊玩《黑暗之魂3》為其做准備,因為兩者在玩法上非常相似。然而當在線遊玩《黑暗之魂3》時,玩家有時候會遇到開掛或使用其他漏洞的其他玩家。大部分情況下,這些漏洞僅僅導致一種不公平的戰鬥,因為漏洞會導致玩家無敵以及無盡的資源。

然而,《黑暗之魂3》一個新的漏洞被發現,據說對玩家和他們的電腦極其危險。推主SkeleMan指出,這個新漏洞功能更像一個特洛伊木馬病毒,而不僅僅是作弊,它們會獲取玩家的個人信息,在後台運行,甚至將玩家電腦變磚。有鑒於此,SkeleMan強烈建議《黑暗之魂3》玩家離線遊玩。

更令人擔憂的是,SkeleMan認為這個問題很有可能也會在《艾爾登法環》遊戲中出現。不過SkeleMan後來更新了推文,他指出發現這個漏洞的玩家此前一直沒有說出來,最近和FromSoftware聯系反映了這個問題。

根據SkeleMan分享的圖片,這名玩家和FS的員工進行了對接,確認FS已經了解到了這個問題目前正在對《黑暗之魂3》和《艾爾登法環》進行修復。

SkeleMan認為如果玩家真的很想在線遊玩,強烈建議下載新版本Blue Sentinel MOD

來源:3DMGAME

紐約時報揭露《羅布樂思》CEO逃稅:利用漏洞完全合法

美國的稅法充滿了漏洞和免稅條款,以至於超級富豪們可以避免支付他們所欠的大部分甚至全部稅款。現在媒體發現,《羅布樂思》和其億萬富翁執行長創始人也是如此。

紐約時報披露,《羅布樂思》執行長David Baszucki通過利用合格小企業股票(Qualified Small Business Stock,簡稱QSBS免稅),得以避免繳納數千萬美元的資本利得稅。

美國的QSBS於1993年啟動,旨在鼓勵對初創小企業的投資。不過,美國政府在這里對「小」的定義相當寬松,因為該公司只要在發行股票時擁有價值低於5000萬美元的資產,就符合條件。早在1993年,這一免稅政策就允許投資者不必為其高達1000萬美元資本收益(即股票利潤)的一半納稅。在某種情況下,它最終發展到允許免除全部的1000萬美元。

這是一個相當不錯的稅收減免政策,但QSBS的真正問題是漏洞,讓人們可以一次又一次地利用。你需要做向符合QSBS條件公司的朋友和家人提供大量股票,他們也將有資格獲得QSBS免稅,即使他們從未投資該公司。

據紐約時報報導,《羅布樂思》執行長David Baszucki多次利用這個漏洞,將《羅布樂思》股票送給妻子、4個孩子和其他親戚。這使他免於繳納數百萬美元的稅款,同時仍能控制巨額資金。

到底有多少錢?該報告並未透露具體內容,但考慮到《羅布樂思》今年早些時候上市時的初始市值為4500萬美元,而現在它的市值已超過560億美元,可以說這是一個非常龐大的金額。

並且David Baszucki這樣做也是完全合法的。報告中的其他例子還包括一名稅務顧問和一名律師,他們將大量股票送給朋友和親戚以逃避納稅。

來源:cnBeta

《天使愛美麗》導演新作《巨型漏洞》預告 2月11日正式上映

今日(12月28日),Netflix公布《天使愛美麗》導演讓-皮埃爾·熱內新科幻冒險喜劇片《巨型漏洞》(BigBug)最新預告,該作預計將於明年2月11日上線。 預告片:

影片講述未來社會,發生了一場機器人起義,一群喋喋不休的居民被自家的家務機器人出於「保護你們」的好意鎖在了同一棟房子里。多米尼克·皮儂、埃爾莎·澤貝斯坦、伊莎貝爾·南蒂等出演。

視頻截圖:

來源:cnBeta

玩具熊的五夜後宮安全漏洞是什麼遊戲

《玩具熊的五夜後宮:安全漏洞》快要發售了,不過有些玩家還不知道遊戲是什麼遊戲,其實遊戲是深受全球數百萬玩家喜愛的家庭式恐怖遊戲的最新作品,扮演Gregory這個小男孩。

遊戲介紹分享

詳細介紹

恐懼的下一章

深受全球數百萬玩家喜愛的家庭式恐怖遊戲的最新作品。扮演Gregory,一個小男孩一夜之間被困在Freddy Fazbear的Mega

Pizzaplex中。在Freddy Fazbear本人的幫助下,Gregory必須在Five Nights at

Freddy's人物的重塑下,以及在新的、可怕的威脅下,在幾乎無法阻擋的追捕中生存下來。

狗獵者和被狩獵者-—一旦啟動夜間程序,弗萊迪-法茲伯爾的巨型披薩店的動畫片將無情地追捕所有入侵者。Glamrock Chica、Roxanne

Wolf、Montgomery

Gator和Pizzaplex的保安Vanessa,如果有必要,他們會翻開每一個棉花糖披薩攤位--在一個地方呆太久是不明智的。

適應生存--進入大樓的安全攝像頭,勘察環境並計劃你穿越危險的路線。通過打翻油漆罐和玩具來分散敵人的注意力--只要在敵人被吸引到你的位置之前溜走即可。跳進躲藏點,讓危險過去,或者試著跑過你的追兵。按你的方式玩,但要准備好適應。

探索和發現--Freddy Fazbear's Mega Pizzaplex為遊客提供了各種景點--Monty Golf,Roxy

Raceway,Bonnie Bowl,the sewers,and..Sewers?Pizzaplex的范圍很大,不乏好東西可以發現。

來源:3DMGAME